Wrodfence安全插件在目前市面上算是做的比较好的安全插件,经过我的一番使用,发现是一款标准的商业安全产品,因为其具备商业WAF的核心功能,说直接点,针对WordPress网站安全方面,此插件几乎全方位覆盖,免费和收费的功能都有。

所以如果一个独立站要使用一款安全插件,那么此款Wordfence插件就能一劳永逸的解决网站安全相关问题了,只要使用的好,可以缓解互联网上大部分恶意攻击行为。

Wordfence是一个流行的WordPress安全插件,提供了多种功能来保护WordPress网站免受恶意攻击和安全威胁。Wordfence的功能包括防火墙、恶意软件扫描、实时流量监控、登录尝试限制等。

Wordfence官方网站还有其他的安全产品及其解决方案,如果是企业独立站使用,且有足够的预算,完全可以考虑这款插件,关于Wordfence关键产品和解决方案内容,我总结如下:

- Wordfence产品介绍:Wordfence提供一系列产品,包括Free、Premium、Care、Response、CLI和Intelligence,分别满足不同用户的安全需求。

- Wordfence Free和Premium:Wordfence Free提供基本工具保护网站安全,而Wordfence Premium提供更多高级功能,如实时防火墙规则、恶意软件签名和国家封锁。

- Wordfence Care和Response:针对重视时间和对网站稳定性有财务影响的业务提供支持和服务,包括无限次的事件响应和支持。

- Wordfence CLI:为技术站点所有者和企业客户提供第二线检测和防御的工具,可快速扫描网络文件系统以检测PHP/其他恶意软件和WordPress漏洞。

- Wordfence Intelligence:提供免费的WordPress漏洞数据库,包括最新的攻击数据和趋势,并为安全研究人员提供漏洞奖励平台。

- Wordfence Central:提供免费的集中管理工具,可一次性查看所有网站的安全状态、配置Wordfence防火墙和扫描设置、管理安全事件以及查看安全发现。

官方帮助文档:

- https://www.wordfence.com/help/firewall/brute-force/

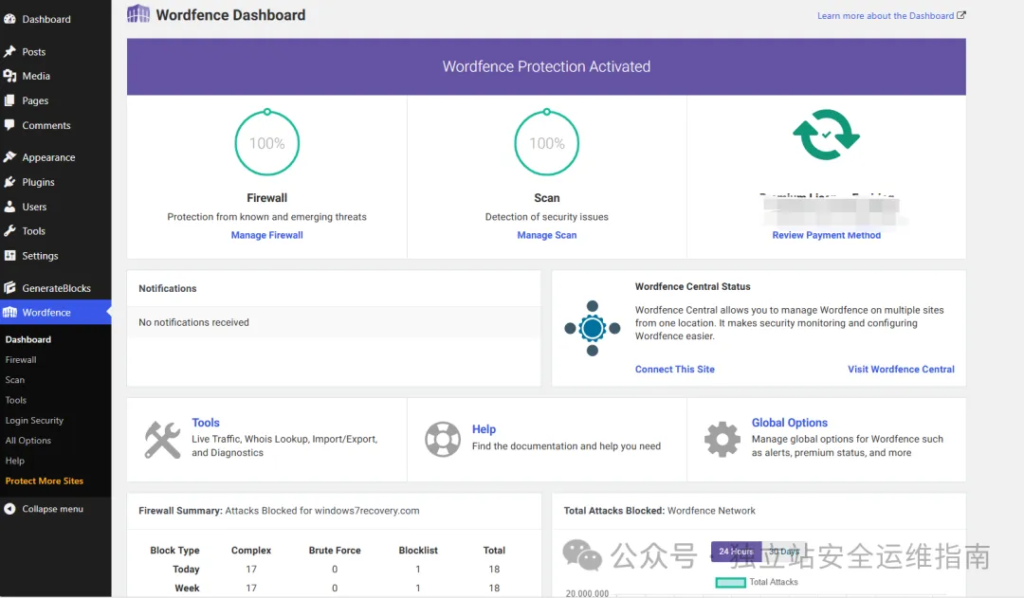

仪表盘(Dashboard)

仪表盘用来展示发生的各种安全事件和日志信息,这个功能几乎每个产品都会有,所以不在这里详细介绍了。

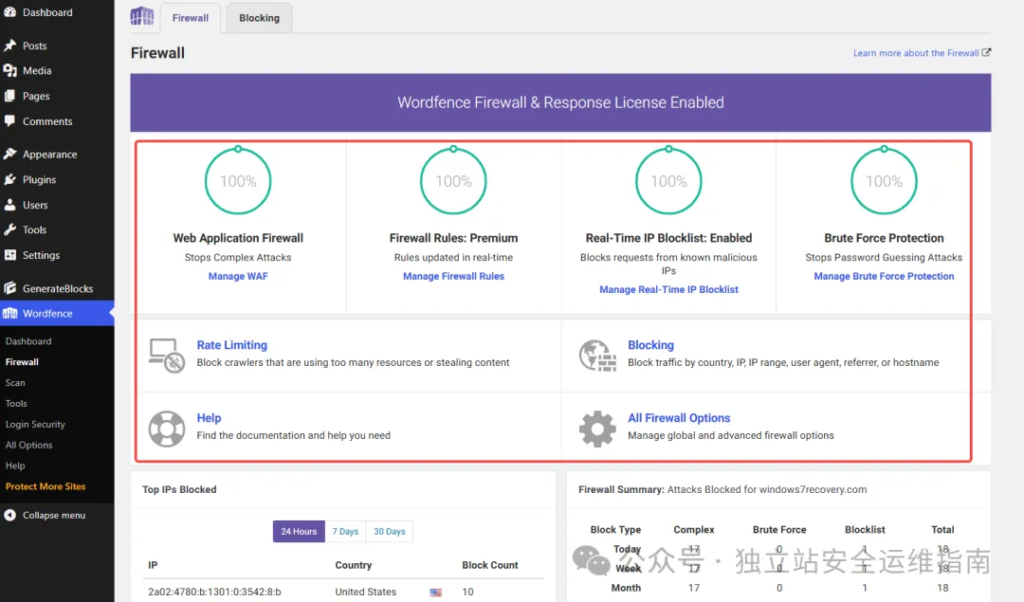

防火墙(Firewall)

这里叫的是防火墙,其实要是细分的话,一个是基于网络层防护的防火墙,和Web应用防火墙,此处毋庸置疑说的防火墙就是Web应用防火墙。

Wordfence安全插件防火墙功能给了两个功能选项,一个是Firewall,另一个是Blocking。

Firewall功能选项

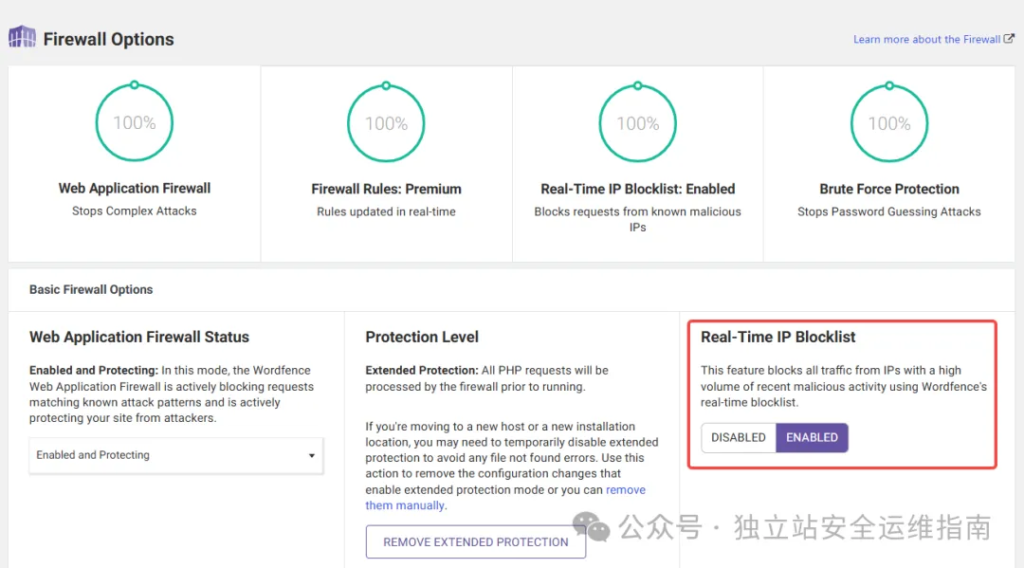

此处的功能选项首先是展示防火墙的核心功能,分别是防火墙规则,实时防护的IP地址黑名单以及暴力破解防护等功能。

然后就是展示对应功能的配置选项,分别是Rate Limiting,Blocking和所有功能选项配置(All Firewall Options)

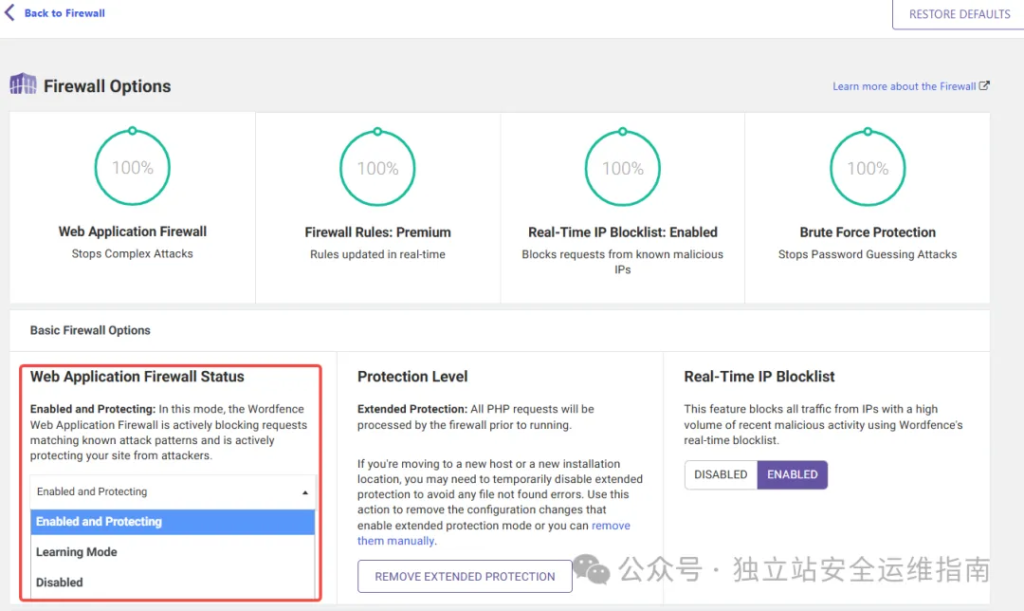

最后就是防火墙的管理开关,模式有三种,分别是,启用并防护,禁用和学习模式。

上面提到的防火墙管理开关中有个学习模式我需要解释一下,这个模式的作用就是为了保证在网站刚刚启用Wordfence安全插件的时候,防火墙功能先开启学习模式,此时防火墙不会真正拦截实际违规的行为,但是会记录这些行为。

当然除了不会拦截违规行为的同时,还要学习观察网站正常业务的访问行为,基于这两种操作来学习基于网站当前实际业务现状进行适配合适的WAF规则和行为检测,一般这种操作模式推荐是7-15天之间,如果业务量较大,可能时间还需要更长。

管理WAF(Manage WAF)

管理WAF的功能上述已经给大家解释过了,一般请看下,要么禁用,要么学习模式开几天,然后直接开启防护模式即可,这期间最好还是观察下比较,防止WAF误拦。

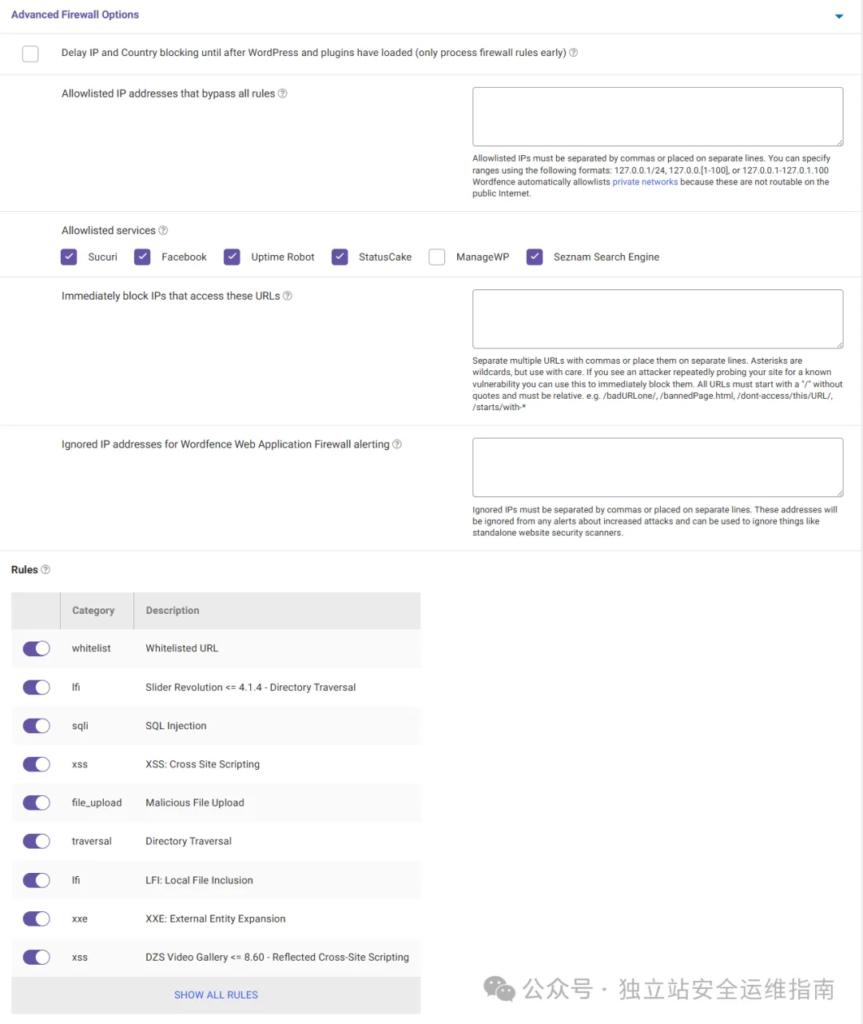

管理防火墙规则(Manage Firewall Rules)

这个是Wordfence安全插件的高级防火墙功能选项,具体功能如下:

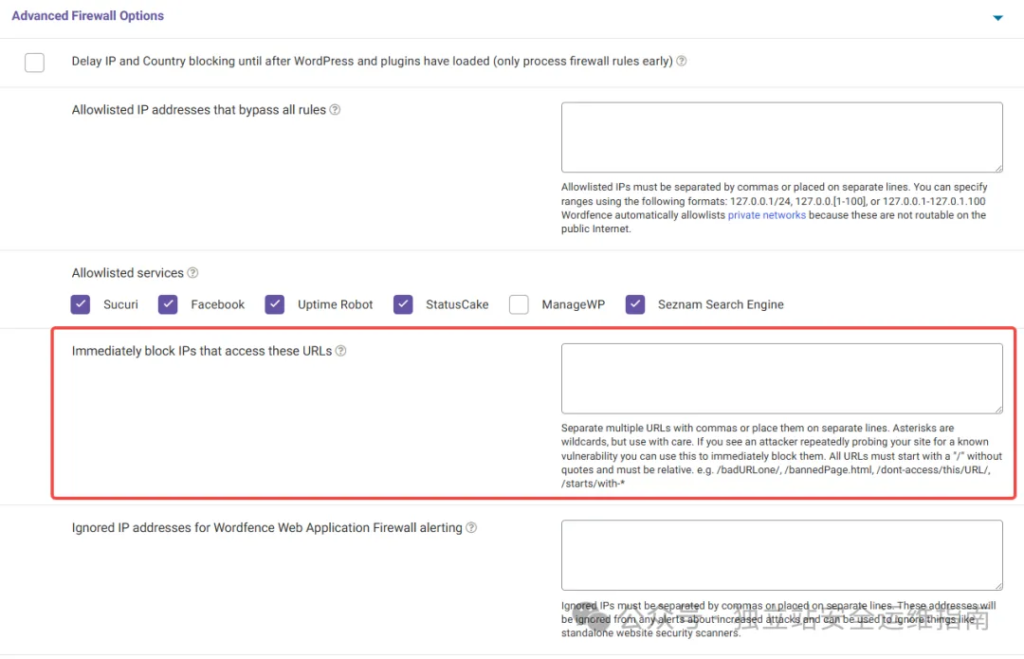

- 白名单机制

高级防火墙功能选项Wordfence插件给出了白名单IP地址配置,另外还允许一些出名的服务商和搜索引擎服务作为白名单,此处设置的白名单一旦生效相当于白名单里面的IP即使做了违规行为,WAF也不会拦截,依然对其恶意行为进行放行。

除了上述提到的白名单功能,还有另外一个功能,也算作白名单,功能选项中显示为“Ignored IP addresses for Wordfence Web Application Firewall alerting ” 这个功能选项实际用到的场景是当你自己使用各种安全扫描器对自己的网站进行扫描,那么此时实际上网站并没有受到真正的恶意攻击,只是自己对自己的安全扫描评估测试。

所以此时需要对扫描器的IP地址告警进行忽略,实际上扫描器触发的规则依然是被拦截的,只是没有告警而已,所以此处我所说的白名单只是忽略告警的作用,可以理解为白名单形式中的一种。

- 黑名单机制

说完了白名单,再说说黑名单,此处设置的黑名单只针对URI地址进行设置的,可以使用类似通配符的形式配置,也可以单一的配置一个具体的URI。

管理实时的IP黑名单拦截(Manage Real-Time IP Blocklist)

这个我需要给大家解释下,因为有可能理解会混淆,正常的理解可能会很奇怪,这里不是让我设置IP黑名单的吗?怎么没有给我设置选项卡来设置黑名单IP地址呢?

刚开始我就是这么理解的,但实际我查看官方文档和对应的解释,才知道,这个是Wordfence安全插件的一个关于恶意IP黑名单的威胁情报库。

意思就是Wordfence自己维护了一个威胁情报库,这个威胁情报库中存在互联网上各种恶意攻击的IP地址,它们将这些IP地址收集并存储,然后给我们在使用的网站上使用,使用的方式就是启用或者禁用两个选择。

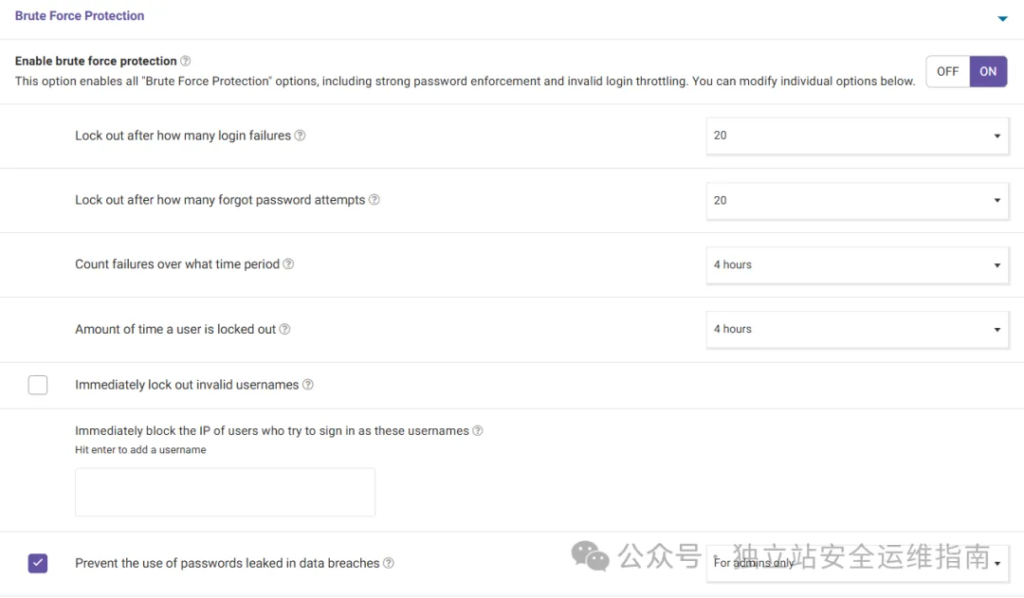

管理暴力破解防护(Manage Brute Force Protection)

Wordfence在暴力破解方面做的确实不错,提供的功能选项方方面面都考虑到了,这个也确实是必须要关注的功能 点,因为WordPress网站其中有一个经常用到的攻击方式就是找网站后台,不停的暴力破解。

- 开启暴力破解防护

开启暴力破解防护模式之后,Wordfence安全插件会启用安全密码策略,要求使用的密码符合密码复杂度要求,然后就是会限制一些无线登录的尝试行为。

暴力破解判断的维度如下:

- 登录失败尝试的次数判定。

- 忘记密码尝试的次数判定。

- 上述尝试次数在某段时间的范围设定。

- 惩罚的行为,恶意用户登录失败或者尝试忘记密码功能尝试次数被锁定的时长。

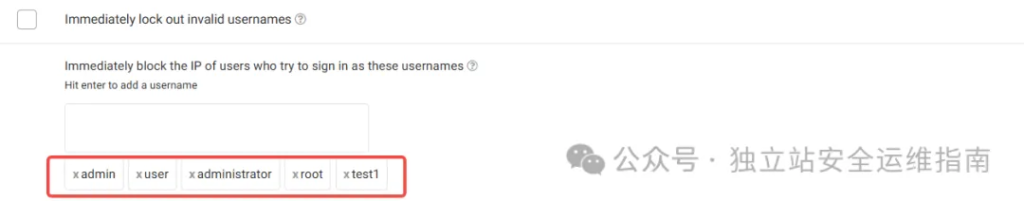

还有一个功能我觉得是其他安全插件没有的,至少我目前没有看到,此功能就是立即锁定无效的用户名(Immediately lock out invalid usernames),这个功能好处就是当有恶意攻击者尝试猜测用户进行暴力破解。

那么在暴力破解的过程中,攻击者实际猜测的用户名如果是在我们事先设定的黑名单里面,那么不管攻击者是否是在暴力破解,都会被限制,这样从某种程度来说在根源上缓解了暴力破解的行为。

所以在使用Wordfence安全插件的时候,可以在此处设置一个常用的用户名,然后将其设置为无效的用户名,一旦识别到有恶意攻击者使用这些无效的用户名,将直接对使用此无效用户名的IP地址进行拦截,无效的用户名类似如下这种设置:

上述设置完成之后,记得自己实际使用的用户名只有自己知道,设置一个独特且不易被猜出来的用户名。

防止使用数据泄露事件中泄漏的密码(Prevent the use of passwords leaked in data breaches) 这个很好理解,就是互联网上的一些泄露敏感数据的安全事件,这些安全事件中提到了哪些敏感数据包含了哪些跟密码相关的信息已经泄露了。

那么Wordfence官方会收集这些泄露的敏感密码,将这些泄露的敏感密码用在使用Wordfence插件的用户。

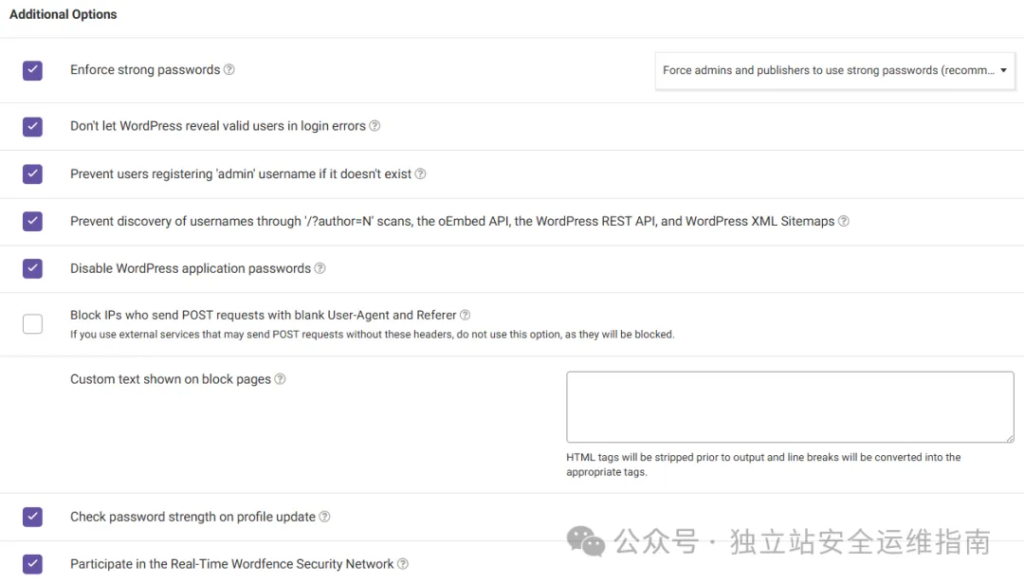

- 附加选项(Additional Options)

开启高强度密码策略(Enforce strong passwords)

- 这个设置操作可以针对管理员账户,也可以针对所有用户设置。

登录错误的时候不显示有效用户信息(Don’t let WordPress reveal valid users in login errors )

- 这种情况是在防止恶意攻击者进行暴力破解的时候,在尝试破解账户密码的过程中,网站返回的错误,如果此处有提示账户不存在,等带有提示的信息,会促使攻击者更容易攻击成功目标网站。

如果“admin”用户名不存在,则阻止用户注册该用户名(Prevent users registering ‘admin’ username if it doesn’t exist)

- 目的是为了防止当前网站没有admin账户,然后被外部恶意攻击者注册,注册成功之后使用此账户进行欺诈。

- 官方解释如下:

If you disable and remove the “admin” username account in WordPress, and you have user registration enabled in WordPress, then it is possible for users to register an account with the username “admin”. This can cause confusion on your system and may allow those users to persuade other users of your system to disclose sensitive data. Enabling this option prevents this from happening so we recommend that you enable this option.

防止通过“/?author=N ”扫描、oEmbed API、WordPress REST API 和 WordPress XML Sitemaps 发现用户名 (Prevent discovery of usernames through ‘/?author=N’ scans, the oEmbed API, the WordPress REST API, and WordPress XML Sitemaps )

- 此防护操作就是为了防止恶意攻击者走捷径,通过此方法快速枚举并发现目标网站的用户名。

禁用 WordPress 应用程序密码(Disable WordPress application passwords )

- WordPress 5.6 引入了“应用程序密码”功能,允许所有用户角色为第三方应用创建独立密码以访问网站。尽管此功能在某些情况下是安全的,但它也可能被滥用,导致用户无意中将登录权限授予恶意网站。Wordfence 7.4.14 默认启用此功能,但用户可以选择禁用。禁用后,尝试设置新应用程序密码时会显示“应用程序密码已被 Wordfence 禁用”的提示。

阻止 IP 发送带有空白 User-Agent 和 Referer 的 POST 请求(Block IPs who send POST requests with blank User-Agent and Referer)

- 启用此选项将拦截发送带有空白User-Agent 和 Referer 的HTTP POST请求头,拦截的动作是针对发出这些请求的来源 IP 地址。

- 命中的条件是必须User-Agent和Referer这两个请求头都缺失的时候,此规则才会生效。

在拦截页面自定义添加一条信息(Custom text shown on block pages)

更新配置文件时检查密码强度(Check password strength on profile update)

- 启用此选项后,当用户在更新个人资料时使用弱密码,系统不会直接警告用户,但会向管理员发送电子邮件警报。

- 管理员可以通过此警报了解哪些用户使用了弱密码,并建议他们提高密码强度。需要注意的是,管理员并不知道用户的具体密码,只是知道密码不符合网站的强度要求,以保护用户的隐私。

给Wordfence官方提供当前网站被攻击的相关数据(Participate in the Real-Time Wordfence Security Network)

- 启用“参与实时 Wordfence 安全网络”功能后,当前网站会匿名与 Wordfence 共享黑客攻击尝试的数据。

- 此时网站会收到当前正在进行暴力破解活动的黑客的 IP 地址信息,以便Wordfence插件立即进行拦截这些恶意IP地址。

- 除了这些 Wordfence 还会报告被阻止的 IP 地址尝试访问、恶意 URL 访问尝试以及登录失败尝试。

- 这些数据会被汇总用于识别和阻止当前最恶意的 IP 地址,保护您的网站和其他受 Wordfence 保护的网站。

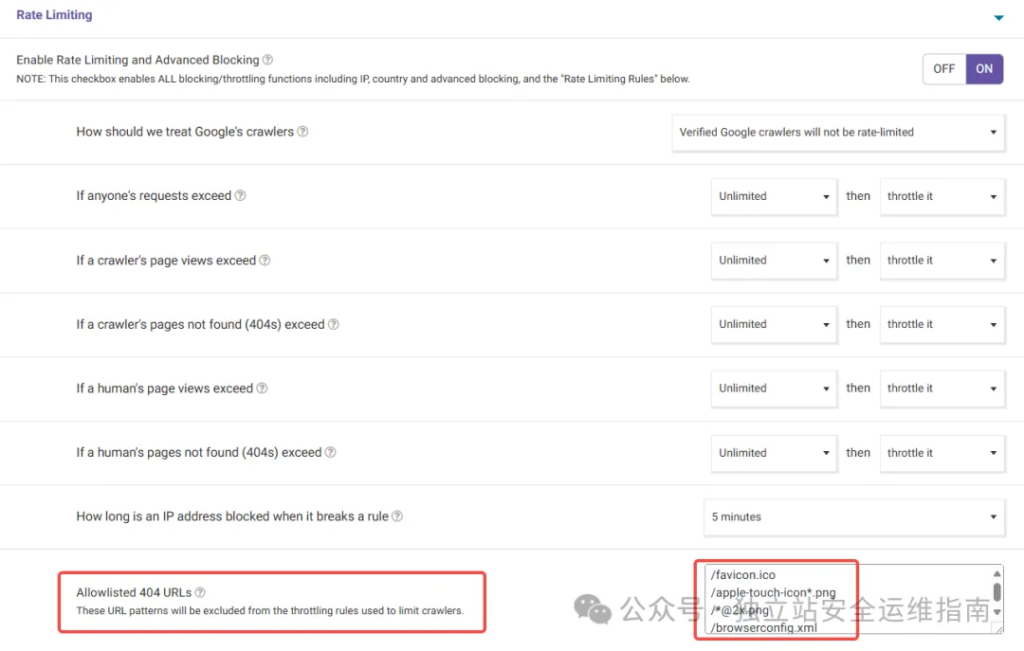

速率限制(Rate Limiting)

- 启用速率限制和高级封堵(Enable Rate Limiting and Advanced Blocking)

如果启用这个选项卡,那么对应的规则将会包括基于IP地址,国家地理位置,速率限制规则以及高级拦截规则选项。

具体配置参考如下建议:

- 启用速率限制和阻止功能选项允许您启用或禁用速率限制和高级阻止功能。

- 如果此选项设置为关闭,则所有高级阻止功能,包括速率限制选项,都将被禁用。

- 警告消息“非常严格。可能会导致误报”表示设置可能比推荐值更严格,可能导致合法用户或友好机器人被阻止。

- 每个设置将触发警告消息的请求数量如下:

- 任何人的请求超过每分钟 60 次或更少。

- 爬虫的页面视图超过每分钟 60 次或更少。

- 爬虫的页面未找到(404)超过每分钟 30 次或更少。

- 人类的页面视图超过每分钟 60 次或更少。

- 人类的页面未找到(404)超过每分钟 30 次或更少。

- 有两个选项可以设置低于推荐阈值的值:

- 爬虫的页面未找到(404)超过

- 人类的页面未找到(404)超过

- 速率限制主要计算正常页面请求,但不计算对静态资产的请求,也不计算对 admin-ajax.php 的请求。

- 速率限制可以计算丢失的静态资产(例如图像文件)的 404 未找到响应状态代码。

我们应该如何对待谷歌的爬虫(How should we treat Google’s crawlers)

- Google 爬虫是特殊的,通常希望它们能够无中断地访问和索引网站。

- 提供选项以确保 Google 爬虫获得比普通访问者更大的访问权限。

- 选项包括:

- 已验证的 Google 爬虫对该网站有无限访问权限:使用反向 DNS 查找验证访问者身份,防止伪造的 Googlebot 获得无限访问权限。

- 任何声称是 Google 的访问者都有无限访问权限:给予任何具有 Googlebot User-Agent 头的访问者无限访问权限,但可能允许伪造的访问者获得无限访问权限。

- 将 Google 视为任何其他爬虫:不推荐使用,除非速率限制设置非常宽松,否则可能会暂时阻止 Google 爬取网站。

- 默认阻止访问时返回 503“暂时不可用”响应状态代码,告知 Googlebot“稍后再来”,减少对搜索引擎优化的损害。

设置任何人请求都可以超过的阈值(If anyone’s requests exceed)

- 这是一个全局限制,适用于所有请求。

- 如果任何人超过此限制,他们将收到带有用户友好解释的 Wordfence HTTP 503 暂时不可用响应状态代码。

- 如果您给予 Googlebot 特殊待遇,则此限制不适用于 Googlebot。

- 通常,每分钟 120 次请求是一个良好的全局设置,允许快速(但友好的)爬虫访问您的网站而不会使其过载。

- 每秒 2 次请求,Bing 等爬虫可以轻松生成。

- 如果爬虫尝试以比这更快的速度爬取您的网站,它们将收到 503 响应状态代码,这会告诉它们放慢速度。

- 在大多数情况下,使用“节流”选项,这将进行速率限制而不是阻止爬虫和访问者。

爬虫访问的PV超过阈值(If a crawler’s page views exceed)

- 如果检测到访问者不是人类,而是正在爬取您网站的机器人,则此限制将适用。

- 这对于限制机器人可以在您的网站上生成的流量量非常有用。

- 一些好的机器人倾向于快速爬取您的网站,因此将其设置为每分钟 120 次是一个良好的设置。

- 除非您遇到机器人过载您网站的问题,否则这是一个良好的设置。

- 在大多数情况下,使用“节流”选项,这将简单地进行速率限制。

爬虫爬的页面显示大量404超过阈值(If a crawler’s pages not found (404s) exceed)

- 如果爬虫的页面未找到(404)超过限制,则适用此规则。

- 如果网站配置良好且设计合理,可以将此设置为每分钟 30 次,甚至每分钟 15 次。

- 生成许多资源“未找到”(404 响应状态代码)错误的爬虫通常不是友好的爬虫,可能正在扫描网站以寻找漏洞。

- 将其设置为每分钟 30 次并使用“阻止”选项是阻止扫描漏洞的 IP 地址的有效方法。

- 如果网站设计或配置不佳,正常操作期间可能会遇到许多资源未找到错误,可能导致 Wordfence 阻止爬虫。

- 在设置较低的限制并使用“阻止”选项之前,请确保网站在正常操作期间不会出现大量资源未找到错误。

- 查看浏览器错误日志或控制台,通常会以红色显示页面上的 404 未找到错误。

人类访问PV超过阈值(If a human’s page views exceed)

- 如果检测到访问者是人类,则此限制将适用。

- 设置此限制的值取决于您的网站。

- 通常建议保持此值较高,特别是如果您在网站上使用 AJAX。

- 每分钟 120 次是一个健康的设置。

- 除非您有许多没有 AJAX 的静态页面,并且确定人类在您的网站上生成的正常流量模式要低得多。

人类访问的页面显示大量404超过阈值(If a human’s pages not found (404s) exceed)

- 如果人类的页面未找到(404)超过限制,则适用此规则。

- 如果网站配置良好且设计合理,可以将此设置为每分钟 30 次,甚至每分钟 15 次。

- 如果网站设计或配置不佳,正常操作期间可能会遇到许多资源未找到错误,可能导致 Wordfence 阻止访问者。

- 在设置较低的限制并使用“阻止”选项之前,请确保网站在正常操作期间不会出现大量资源未找到错误。

- 查看浏览器错误日志或控制台,通常会以红色显示页面上的 404 未找到错误。

当一个 IP 地址违反规则时,会被阻止多长时间(How long is an IP address blocked when it breaks a rule)

- 当某人违反防火墙规则时,您可以选择两种不同的操作:“阻止”或“节流”。

- “阻止”会立即将其从网站上移除访问权限一段时间,由设置“当 IP 地址违反规则时,它会被阻止多长时间”定义。

- “节流”意味着他们的网站访问将被暂时阻止,直到他们将其请求频率降低到您设置的限制以下。

- 选项“当 IP 地址违反规则时,它会被阻止多长时间”控制 IP 地址被阻止的持续时间。

- 通常建议使用 5 分钟到 1 小时的时间段,以限制恶意活动。

- 您可以将持续时间设置为 24 小时或更长,但需要注意 IP 地址是动态分配的,可能会导致无辜用户被阻止。

允许列表中的 404 URL(Allowlisted 404 URLs)

- 允许列表中的 URL 生成 404 未找到响应状态代码时,不会计入用于限制爬虫的节流规则。

- 默认列表包括网站图标,如“favicon.ico”或“apple-touch-icon.png”,以及视网膜版本的图像。

- 一些浏览器即使未在网站 HTML 中列出也会请求这些图像。

- 每行输入一个 URL,URL 应以斜杠开头,例如“/favicon.ico”。

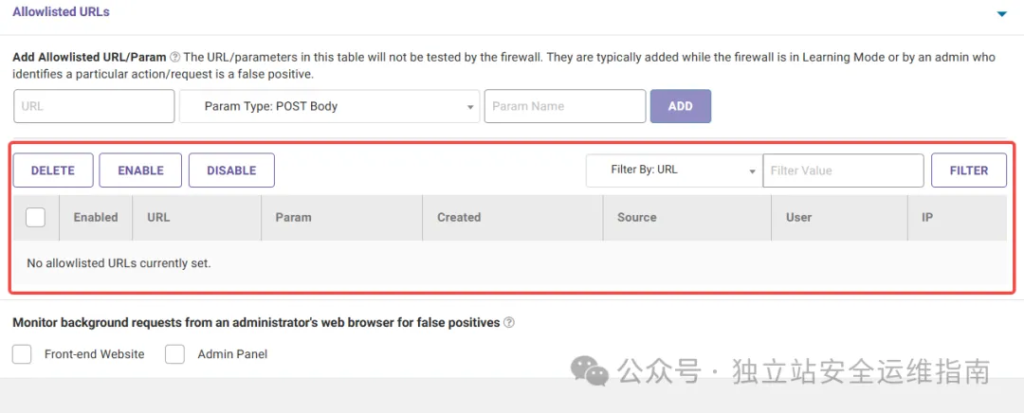

白名单设置(开启防火墙学习模式 Allowlisted URLs)

- 这个功能是商业WAF必备的功能,就是我前面提到的,防火墙学习模式,这个模式的作用就是为了保证Wordfence应用防火墙能够根据每个客户的网站实际业务行为来配置防火墙规则。

- 所以此处如果是在迁移刚使用此插件,并且开启了7-15天的学习模式,那么此处会有很多防火墙学习到的白名单规则。

- 具体Wordfence学习模式相关细节可参考:

- 还需要注意,此处的配置后期是可以通过人工的形式进行启用,禁用和删除的操作。

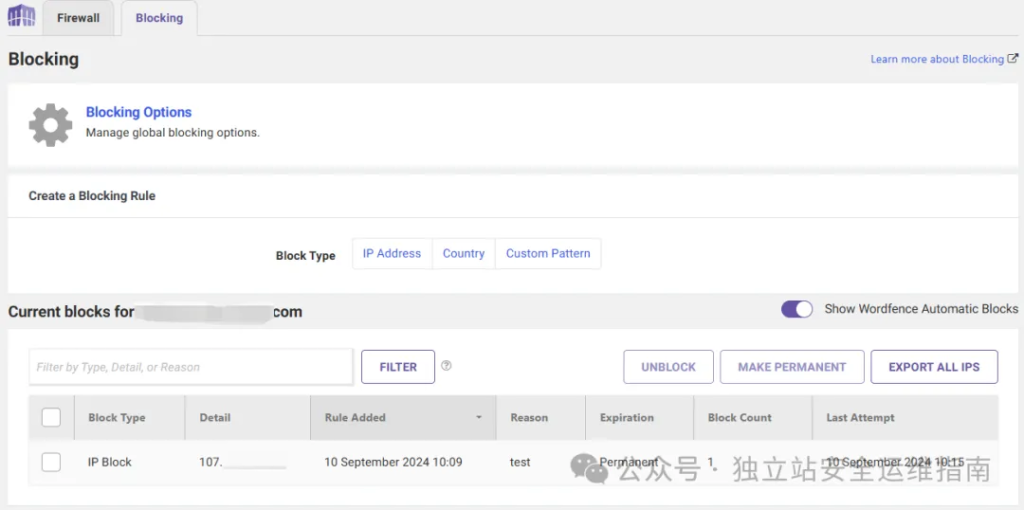

Blocking功能选项

拦截功能选项是设置基于IP地址,国家地理位置以及自定义配置拦截条件进行拦截动作。

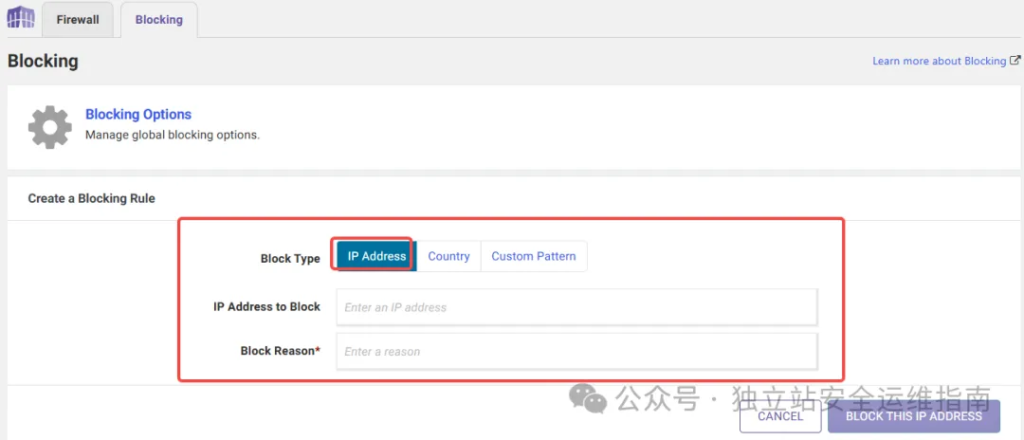

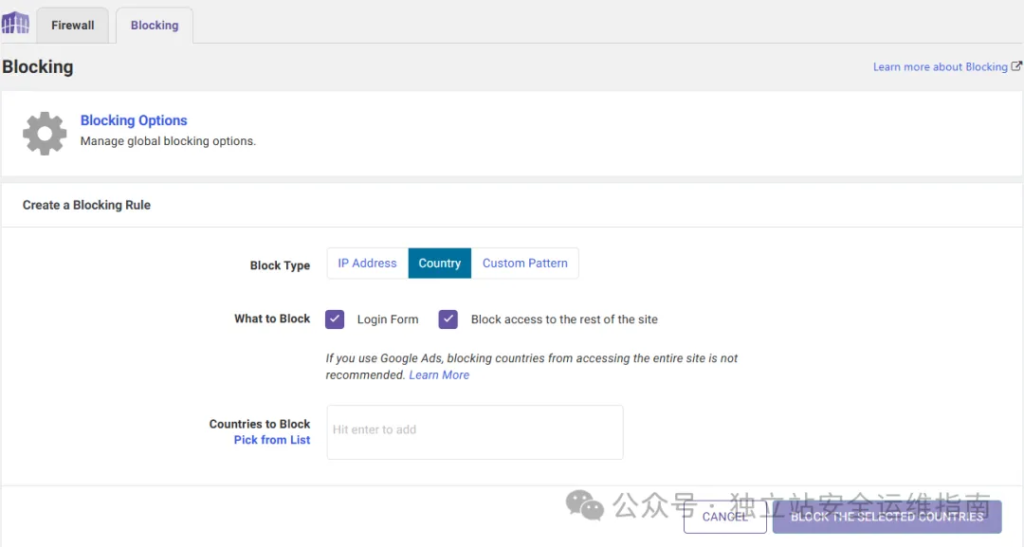

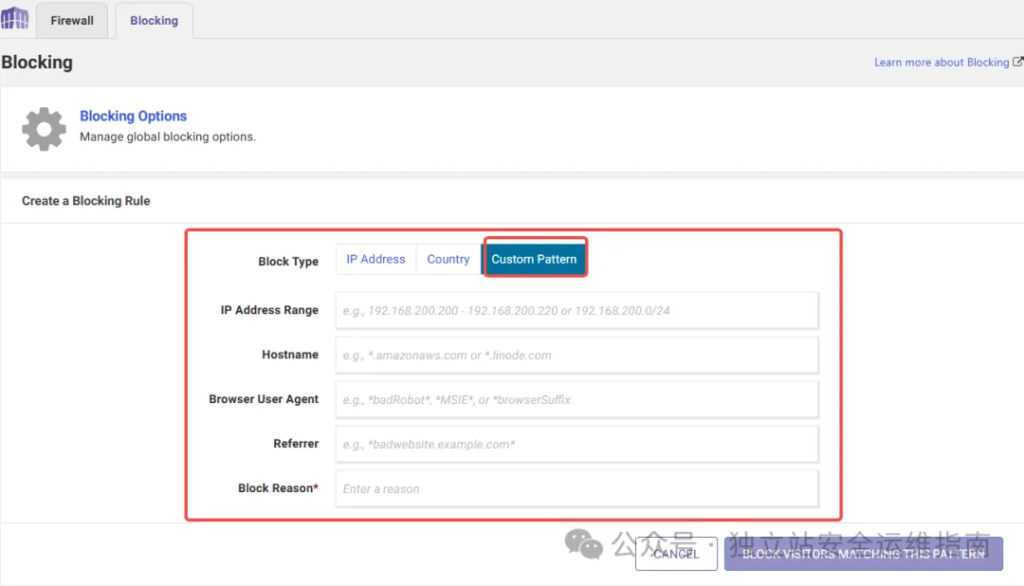

- Blocking界面

- 基于IP地址创建拦截规则

- 基于国家地理位置创建拦截规则

- 基于Custom Pattern创建拦截规则

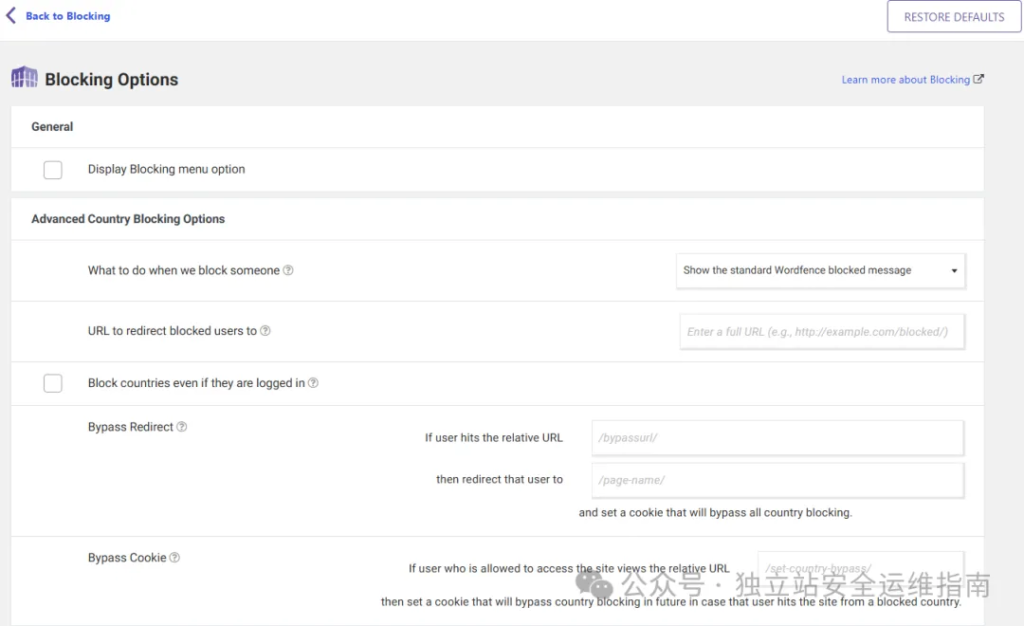

拦截选项细化配置(Blocking Options)

- 显示拦截菜单(Display Blocking menu option)。

- 高级国家地理位置拦截选项(Advanced Country Blocking Options)

- 当我们屏蔽某人时该怎么办?(what to do when we block someone)

- 将被阻止的用户重定向到的URL(URL to redirect blocked users to)

- 即使已登录,也可阻止国家(Block countries even if they are logged in)

当我们屏蔽某人时该怎么办?(what to do when we block someone)

- 当命中规则阻止了某人时,可以选择显示标准的“您的访问已被暂时限制”消息。

- 或者,也可以将阻止的用户重定向到您网站上的自定义页面或外部网站。

将被阻止的用户重定向到的URL(URL to redirect blocked users to)

- 如果您选择了在通过国家阻止阻止用户时重定向用户,您可以在此处输入他们应被重定向到的 URL。

- 无论您选择将用户重定向到内部还是外部网站,您都必须输入以 http:// 或 https:// 开头的完全限定 URL。

即使已登录,也可阻止国家(Block countries even if they are logged in)

- 正常情况下保持此选项未选中,除非已经有人登录成功了,然后需要拦截登录成功的用户。

- 如果整个网站上使用国家阻止,包括登录表单,那么隶属于此国家地理的用户将无法注册和登录。

绕过重定向(Bypass Redirect)

这个场景就是你的一个客户所在的目标国家被拦截了,但是需要现在给她一个访问权限,但是又不能禁用当前国家拦截的全局规则。

所以此时就用到了这个场景,通过指定一个隐藏的URL,当目标国家的客户访问这个URL会被重定向到另一个可以访问的URL地址,此时可绕过基于国家地理位置的拦截规则。

- 第一种方法涉及当前在阻止国家但您希望为其提供访问权限的人。

- 您可以创建一个页面并将其用作特殊的隐藏 URL,以便当访问者访问该 URL 时,他们将被重定向到您网站上定义的另一个 URL。

- Wordfence 将设置一个特殊的 cookie,允许他们绕过国家阻止。

- 要设置此功能,只需填写两个字段,定义隐藏 URL 和重定向 URL。

- 对于设置“如果用户访问 URL”,添加特殊 URL 并使其相对,例如“/country-blocking-bypass”。

- 对于设置“然后重定向该用户到”,设置为您的首页或其他起始点,例如“/example-page”。

绕过Cookie(Bypass Cookie)

- 第二种方法是一种确保当前可以访问您网站的人在未来不会被国家阻止阻止的方法。

- 对于设置“如果允许访问网站的用户查看相对 URL”,输入一个需要是相对的隐藏 URL,例如“/bypass-in-future-country-blocking”。

- 如果访问者访问该 URL,他们将收到一个特殊的 cookie,该 cookie 将允许他们在未来绕过国家阻止。

- 您可以使用此功能,如果您有一个正在访问阻止国家的旅行团队成员,并且需要访问您的网站。

- 他们可以在离开国家之前访问您定义的特殊 URL。

- 请注意,该 URL 不必存在于您的网站上,您可以随意创建任何 URL。

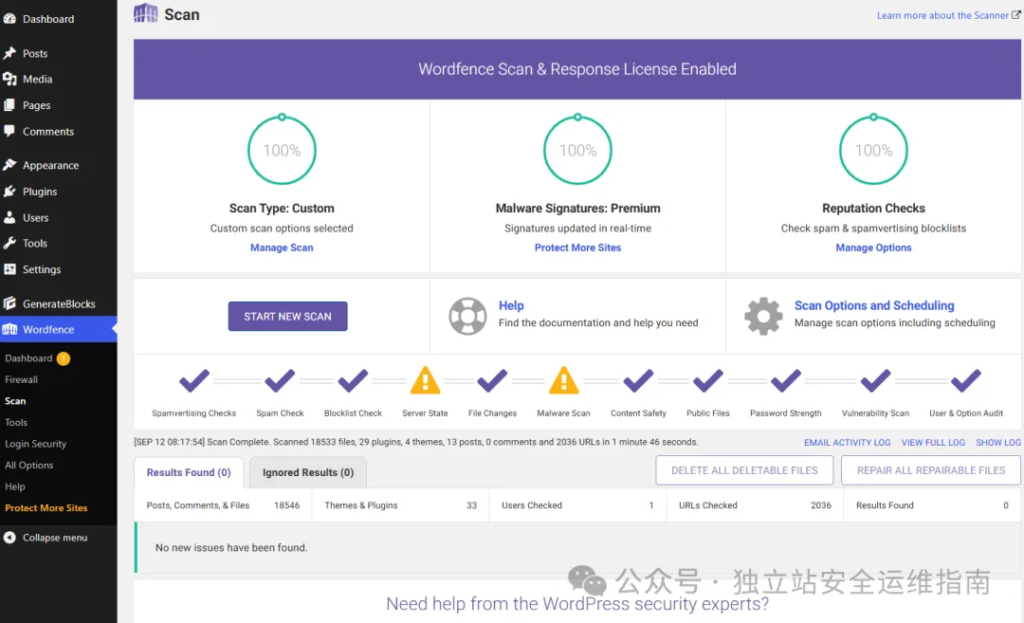

网站扫描(Scan)

网站扫描功能就太简单了,点进去点击扫描即可,然后查看扫描完成之后的结果,根据结果提示进行整改。

工具(Tools)

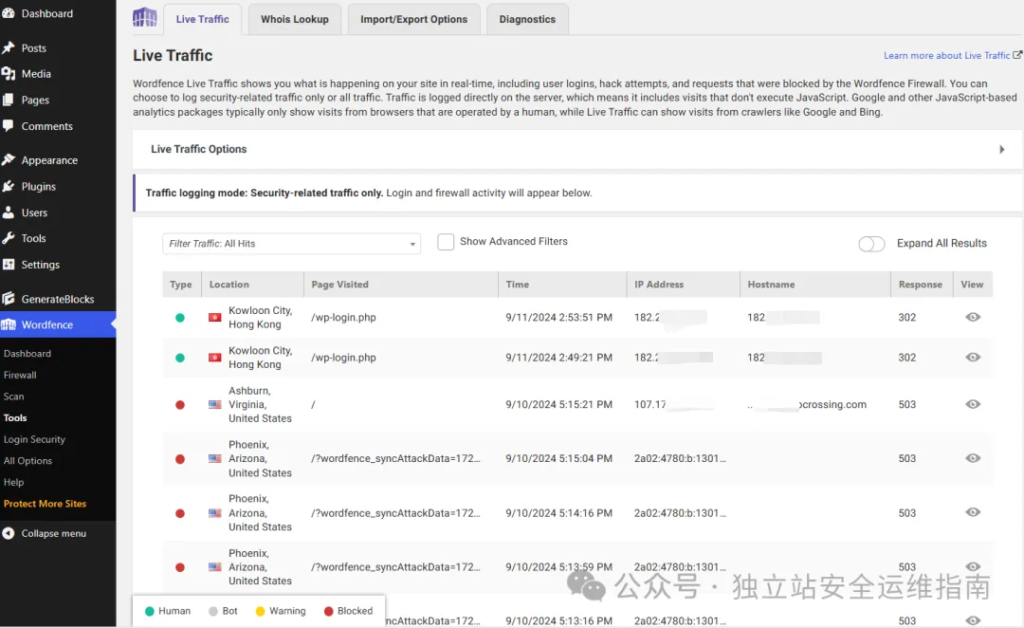

工具功能选项包含Live Traffic, Whois Lookup, Import/Export Options, Diagnostics

显示实时流量(Live Traffic)

这个功能做的非常好,可以很直观的展现当前网站被攻击或正常访问的实时流量内容,这个有助于排查实际遇到的误报或其他故障问题。

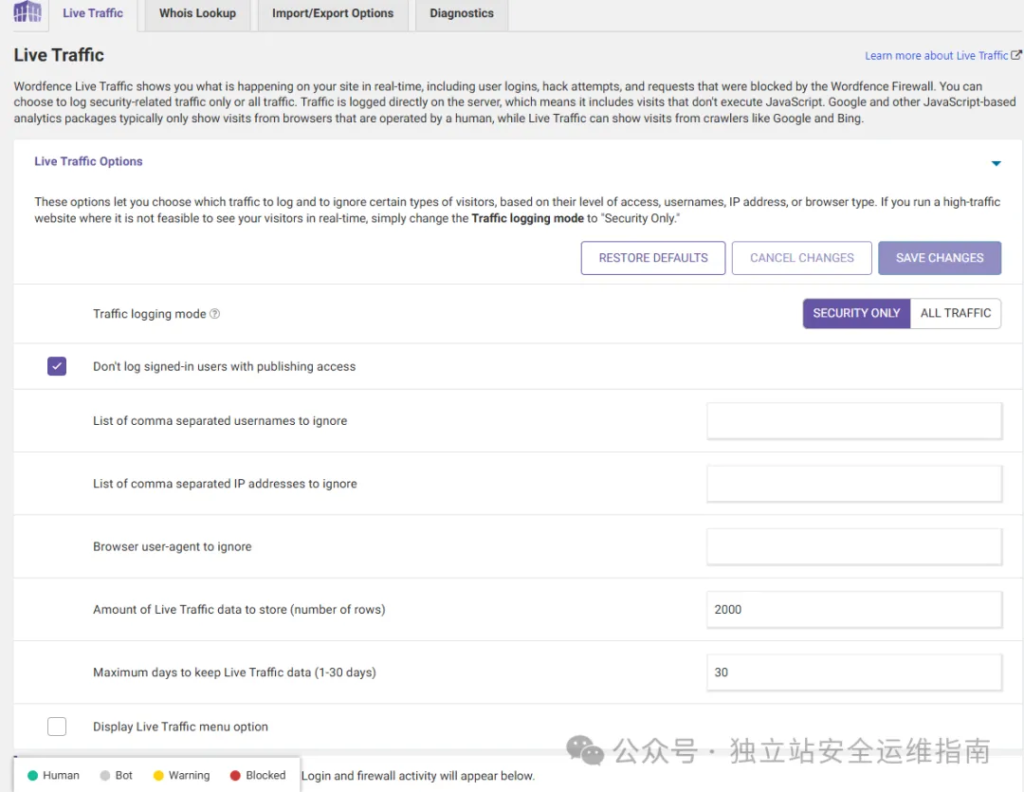

上述图中显示的都是关于Live Traffic相关设置参数功能选项,具体功能如下:

- 不记录具有发布访问权限的已登录用户。

- 如果您不希望管理员和编辑在实时流量中显示,请保持此选项启用。

- 要忽略的逗号分隔用户名列表。

- 此选项允许您从实时流量中排除某些已登录用户。

- 要忽略的逗号分隔 IP 地址列表。

- 此选项允许您从实时流量中排除某些 IP 地址(例如您自己的 IP 地址)。

- 要忽略的浏览器用户代理。

- 此选项允许您从实时流量中排除某些用户代理(浏览器)。如果您在网站上运行外部扫描程序或其他远程服务,并且不希望在实时流量中看到它们,您可以使用此选项。

- 要存储的实时流量数据量(行数):2000

- 此选项限制分配给 Wordfence 实时流量的数据库空间量。如果您使用的是资源有限的托管服务,或者如果您遇到数据库连接缓慢的问题,则可以降低此值。如果您在一个访问量很大的高性能网站上,您可以增加它。

- 保留实时流量数据的最大天数(1-30 天)

- 与行数一起,您还可以通过访问记录以来的天数限制实时流量数据。默认值为 30 天,最小值为 1 天。限制每天检查一次,超过限制的记录将在那时删除。请注意,您不能记录超过 30 天的数据。

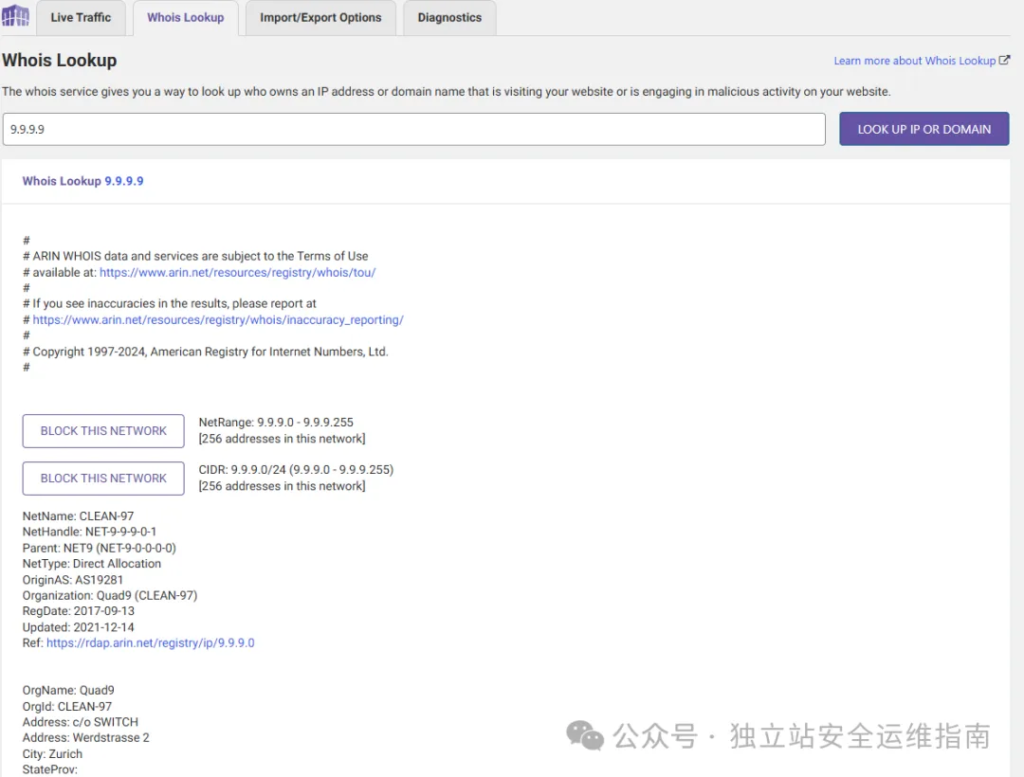

Whois信息查询(Whois Lookup)

- WHOIS 查询服务提供查找互联网资源所有者的方式。

- WHOIS 可用于查找 IP 地址和域名的所有者。

- 在 Wordfence 中使用 WHOIS,输入域名或 IP 地址,点击按钮查看所有者信息。

- Wordfence 使电子邮件地址和其他项目可点击,以节省工作。

- 输入 IP 地址(如 8.8.8.8),查看所属网络、所有者和联系信息。

- 如果收到多个连续 IP 地址的攻击,使用 WHOIS 查找网络范围并阻止整个网络。

- Wordfence 提供有用的链接,点击后直接进入阻止页面,输入阻止原因并保存规则。

- 选择 WHOIS 结果中最小的网络(IP 地址数量最少)进行阻止。

- 在实时流量页面上,点击“运行 WHOIS”链接,查看网络信息并阻止恶意网络。

- 只需点击三次即可阻止整个恶意网络并阻止攻击。

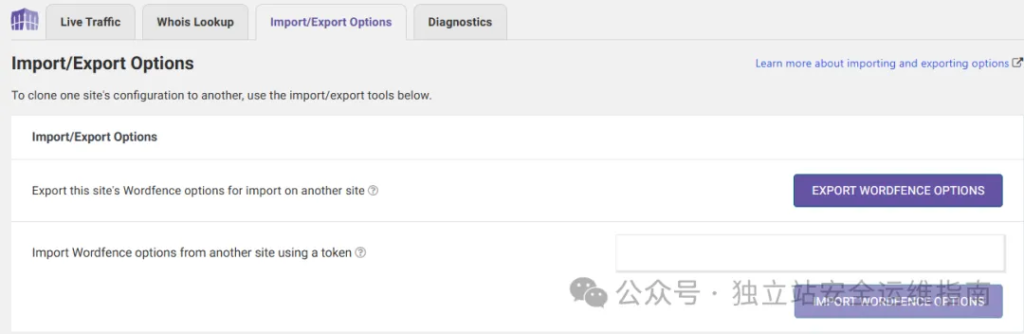

导入导出功能选项(Export/Import Options)

- Wordfence 提供导入和导出大多数插件设置的功能。

- 导出和导入的内容包括:

- 所有默认选项

- 扫描计划

- 手动和永久阻止的 IP 地址

- 阻止规则

- 不会导出的设置包括:

- 禁用的防火墙规则

- 所有允许列表中的 URL/参数防火墙条目

- Web 应用程序防火墙状态

- 防火墙保护级别

- 实时 IP 阻止列表

- 导出时,您将获得一个大约 128 个字符长的字母数字令牌,请确保其安全。

- 导入时,使用导出令牌,粘贴到文本字段中并点击按钮,导入将是即时的。

- 导入后,您将看到一条消息,告诉您导入了多少 Wordfence 选项,并被要求重新加载当前页面。

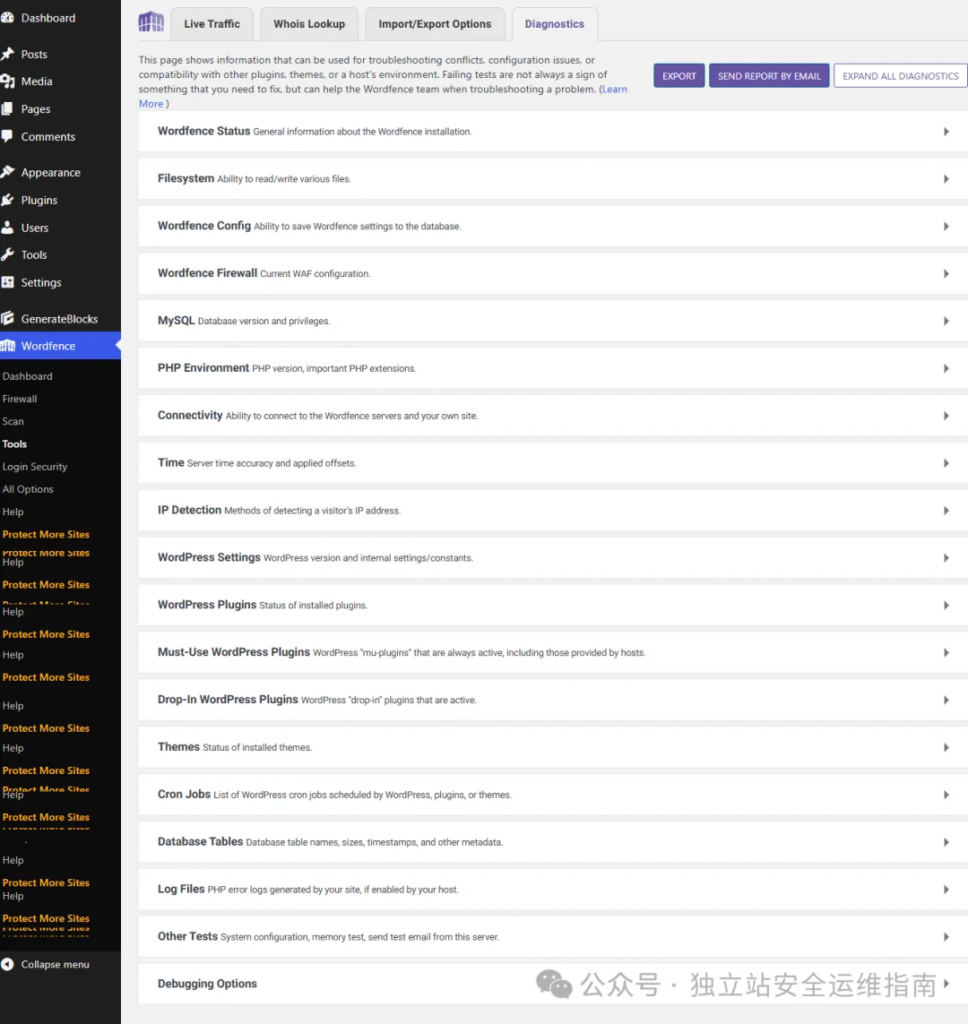

诊断(Diagnostics)

- “工具”>“诊断”页面包含与 Wordfence 安装相关的大量检查。

- 点击“通过电子邮件发送报告”按钮,将完整的诊断报告发送给自己或支持代表。

- 点击“导出”按钮将诊断数据导出为纯文本文件。

- 失败的测试或错误消息并不总是表示需要修复的内容,但可以帮助 Wordfence 团队排除问题。

- 选定测试的说明:

- 检查 Web 服务器是否可以从 ~/wp-content/wflogs 读取。

- 检查 Web 服务器是否可以写入 ~/wp-content/wflogs。

- 进程所有者测试。

- 通过 IPv6 连接回此站点。

- 其他测试:

- 点击以在新窗口中查看系统配置。

- 测试 WordPress 主机的可用内存。

- 从 WordPress 服务器向电子邮件地址发送测试电子邮件。

- 发送测试活动报告电子邮件。

- 清除所有 Wordfence Central 连接数据。

- 调试选项:

- 启用调试模式。

- 远程启动所有扫描。

- 启用 SSL 验证。

- 禁用读取 php://input。

- 启用 Wordfence 翻译。

登录安全(Login Security)

登录安全方面做的确实很好,最重要的一个操作就是使用双因素认证,这个如果使用习惯了,其实还是可以接受的,刚开始使用可能不习惯,但是为了安全,使用双因素认证安全系数一下子就提升了一个级别。

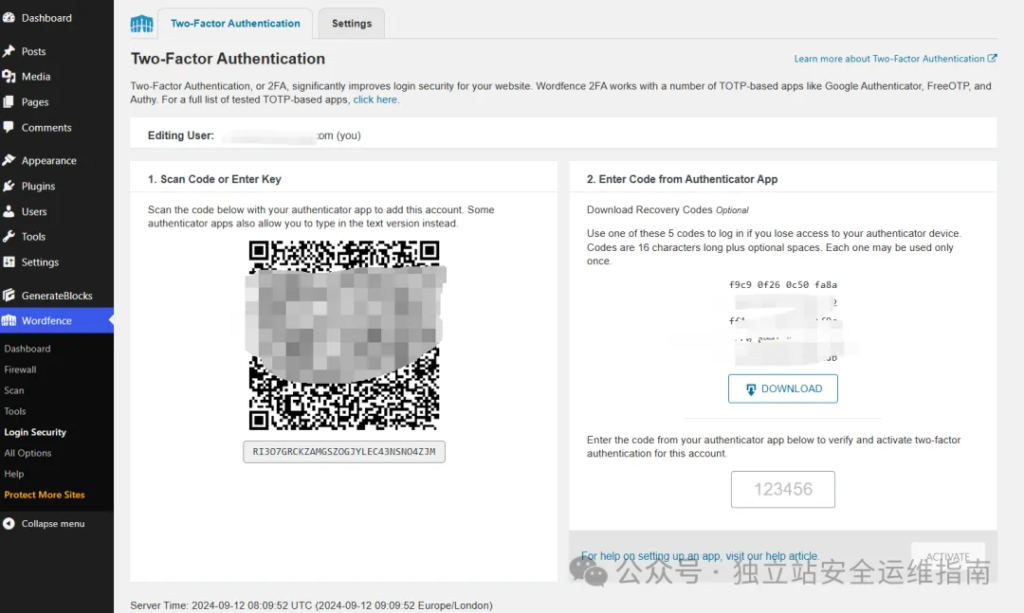

双因素认证(Two-Factor Authentication)

- 双因素认证允许为 WordPress 登录页面添加额外的安全层。

- 主要内容如下:

- 如何启用双因素认证

- 如何使用双因素认证登录

- 如何使用恢复代码

- 如何禁用双因素认证

- 服务器时间

- 故障排除

- 双因素认证依赖于您知道的信息和您拥有的物品。

- Wordfence 双因素认证主要设计用于站点管理员和具有高级别访问权限的用户。

- 启用双因素认证的步骤:

- 选择认证应用程序(如 Google Authenticator,FreeOTP, and Authy,国内也可以使用腾讯身份验证器)。

- 扫描“登录安全”页面上的 QR 码。

- 下载并保存恢复代码。

- 输入认证应用程序中的六位数代码并点击“激活”按钮。

- 使用双因素认证登录的步骤:

- 输入用户名和密码,然后输入认证应用程序中的代码。

- 或者在密码后直接输入代码。

- 恢复代码可以在丢失设备时使用,每个代码只能使用一次。

- 禁用双因素认证的步骤:

- 登录并转到“登录安全”页面,点击“停用”按钮。

- 或者在 WordPress 的“用户”页面上为其他用户停用。

- 服务器时间的准确性对于 TOTP 认证应用程序很重要。

- 故障排除:

- 通过 FTP/SSH 或托管控制面板重命名 Wordfence 插件以禁用双因素认证。

- 确保手机或平板电脑的日期和时间正确,并更新认证应用程序。

- 参考:

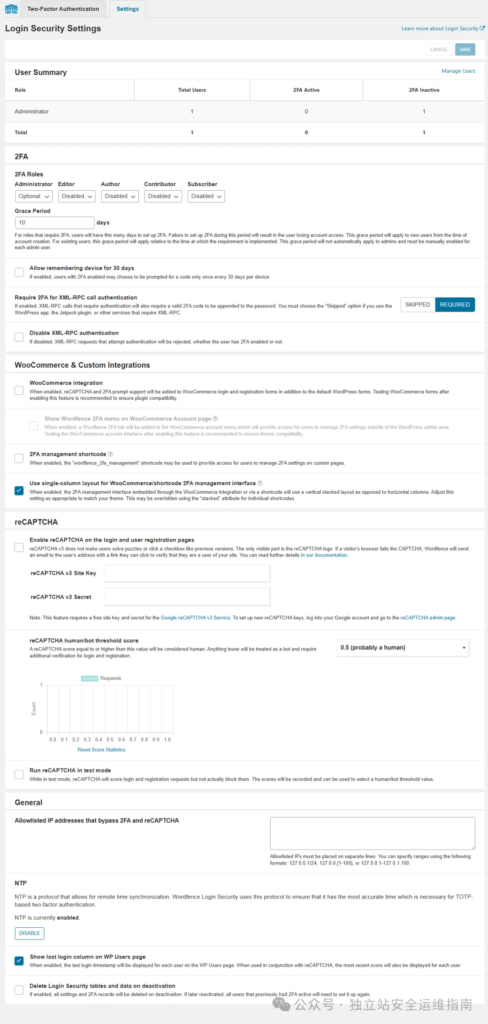

登录安全设置选项(Login Security Settings)

这里的设置选项比较参杂,一般设置下2FA和General这两个地方进行配置就可以了,其他功能选项需要根据自己实际业务情况进行设置。

- 登录安全页面目前包含双因素认证(2FA)和 reCAPTCHA 的设置。

- 主要内容包括:

- 双因素认证选项

- WooCommerce 和自定义集成

- reCAPTCHA

- 常规

- 双因素认证选项:

- 用户摘要表统计总用户数和启用/未启用 2FA 的用户数。

- 2FA 角色设置包括“必需”、“可选”和“禁用”。

- 宽限期允许用户在锁定之前设置 2FA。

- 2FA 通知可以发送电子邮件提醒用户设置 2FA。

- 允许记住设备 30 天。

- 要求 2FA 进行 XML-RPC 调用认证。

- 禁用 XML-RPC 认证。

- WooCommerce 和自定义集成:

- WooCommerce 集成启用 reCAPTCHA 和 2FA 在 WooCommerce 帐户页面上工作。

- 在 WooCommerce 帐户页面上显示 Wordfence 2FA 菜单。

- 2FA 管理短代码允许在自定义页面上管理 2FA 设置。

- 使用单列布局为 WooCommerce/短代码 2FA 管理界面。

- reCAPTCHA:

- 使用 Google 的 reCAPTCHA v3。

- 在登录和用户注册页面上启用 reCAPTCHA。

- reCAPTCHA 工作原理和用户将看到的内容。

- reCAPTCHA 人机阈值分数可以调整。

- reCAPTCHA 分数历史图表显示登录尝试的分数。

- 以测试模式运行 reCAPTCHA。

- 使用 WordPress 过滤器自定义 CAPTCHA 行为。

- 常规:

- 允许列表中的 IP 地址绕过 2FA 和 reCAPTCHA。

- 如何获取 IP 地址。

- NTP 用于检查服务器时钟的准确性。

- 在停用时删除登录安全表和数据。

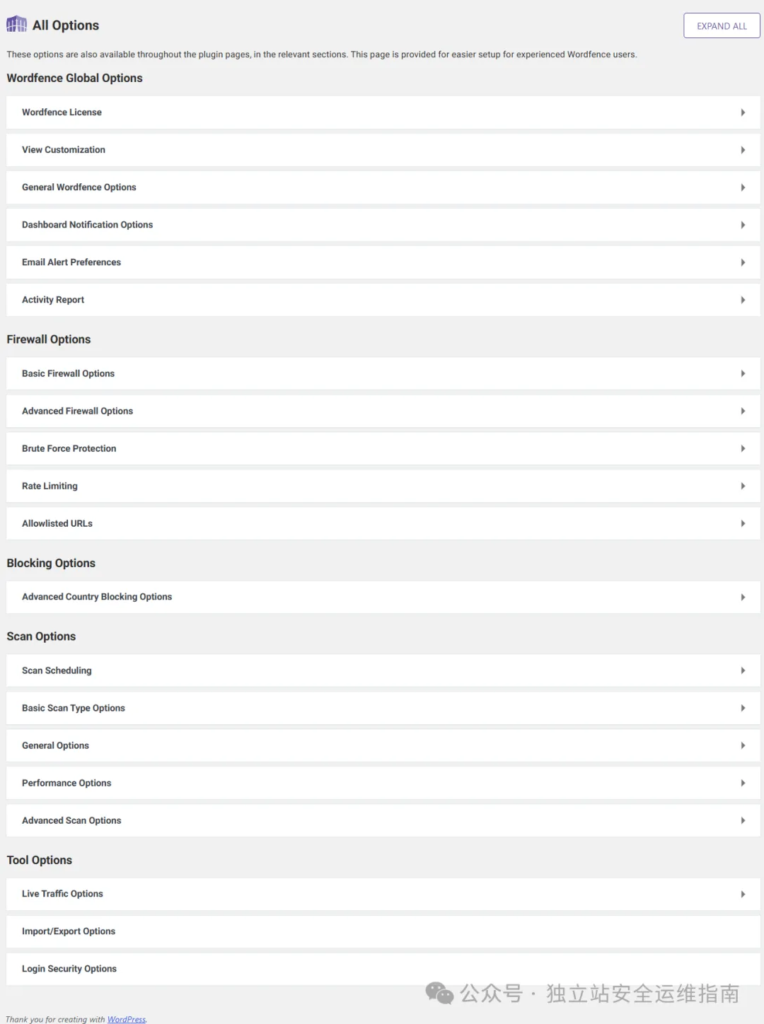

所有功能选项(All Options)

此功能选项是Wordfence安全插件专门做的一个集合功能点,跟上面介绍的各个功能配置都一样的,只是这里全部聚合在一起了,方便后续的各种配置。

总结

Wordfence 是一款功能强大的安全插件,提供了全面的网站保护措施。其核心功能包括 Web 应用防火墙(WAF),能够实时监控和阻止恶意流量;基于 IP 地址和国家地理位置的拦截功能,允许管理员根据访问者的来源进行精细控制;登录安全功能则通过双因素认证(2FA)和 reCAPTCHA 验证,增强了用户身份验证的安全性。此外,插件还提供了详细的诊断工具、实时流量监控以及导入/导出设置等功能,确保网站在各个层面上都能得到有效的安全防护。