理解和处理WordPress Pharma Hack需要保持警惕和定期的站点维护。定期清理数据库和文件可以减轻此类攻击的影响。始终保持对安全实践的更新,以保护您的网站免受不断演变的威胁。

检测和预防WordPress Pharma Hack

WordPress Pharma Hack是一种潜行威胁,侵入您的WordPress网站,展示与药品相关的垃圾内容。这可能会严重损害您网站的SEO,使搜索引擎产生误导。

关键症状

- 垃圾药品广告:这些广告往往出现在您网站的搜索引擎结果中。

- SEO影响:您网站的搜索排名可能会下降,您可能甚至会发现您的网站被Google列入黑名单,并显示“此网站可能已被黑客攻击”的警告。

检测和预防

- 定期监控:密切关注您的网站,留意意外的内容变化和SEO排名波动。

- 保持更新:定期更新您的WordPress核心、主题和插件。

- 安全插件:使用可靠的安全插件,并定期进行漏洞扫描。

删除步骤

- 数据库清理:查看您的WordPress数据库,寻找可疑的条目,特别是在帖子和评论中。

- 文件检查:检查核心文件、主题和插件,寻找恶意或不熟悉的代码。

- 用户角色审核:检查是否有未经授权的用户或可疑的管理员角色在您的WordPress网站上。

- 黑客入侵后的措施:

- 更改所有密码。

- 确保适当的文件权限。

- 考虑使用网站防火墙以防止未来的攻击。

尽管WordPress的普及率很高,但仍有大量网站因插件或主题过时而面临风险。定期维护和警惕是防止这种黑客攻击的关键。

真实案例

最近一位客户发现他们的WordPress网站看起来更像是药房广告而不是合法资源。这影响了他们的SEO,因为黑帽SEO攻击瞄准了Google搜索引擎结果。他们的网站最终被Google列入黑名单,并在搜索结果中显示警告信息。

理解和处理WordPress Pharma Hack需要保持警惕和定期的站点维护。定期清理数据库和文件可以减轻此类攻击的影响。始终保持对安全实践的更新,以保护您的网站免受不断演变的威胁。

什么是Pharma Hack

Pharma Hack,也被称为Google Viagra Hack,是一种网站垃圾邮件攻击,它将与药品相关的垃圾信息注入WordPress页面,并修改搜索引擎结果。重要的是,这种垃圾信息对于普通用户访问网站时是不可见的;它只会在用户代理是Google的爬虫(即Googlebot)时才会出现。这使得该黑客攻击尤其隐秘,因为网站所有者很难检测到。

工作原理

- 利用漏洞:该攻击利用了WordPress中的安全漏洞,通常针对旧的或未修补的安装。

- 垃圾注入:它将垃圾链接插入页面内容,并操控标题标签,这些内容只有搜索引擎能看到,通常使用一种称为伪装的技术。这种技术向搜索引擎显示与普通用户不同的内容。

- 再生性:如果没有正确移除,感染可以再生,持续影响网站。

目标和影响

- 搜索引擎:攻击主要是为了操控Google或Bing等搜索引擎,增加对非法药物网站的流量。

- 小型商业网站:这些黑客攻击经常针对小型网站,因为它们可能没有强大的安全措施。

- 非法推广:该攻击利用了某些药物,如Viagra和Cialis,被禁止在网上推广的事实。因此,一些医药公司采用非法的方法,如Pharma Hack,来推广他们的产品。

相关威胁

Pharma Hack属于黑帽SEO垃圾邮件,与其他类似的攻击有共性,例如:

- 乱码关键词攻击

- 日语关键词垃圾

- WordPress恶意重定向

这些攻击的共同目标是操控搜索引擎结果,以便于垃圾或恶意网站获益。

示例

以下是一个受Pharma Hack影响的页面在Google搜索结果中的示例。这通常会导致意外的药品广告出现在受影响网站的搜索引擎列表中,损害其声誉和搜索可见性。

重新生成的垃圾信息入口 – 示例

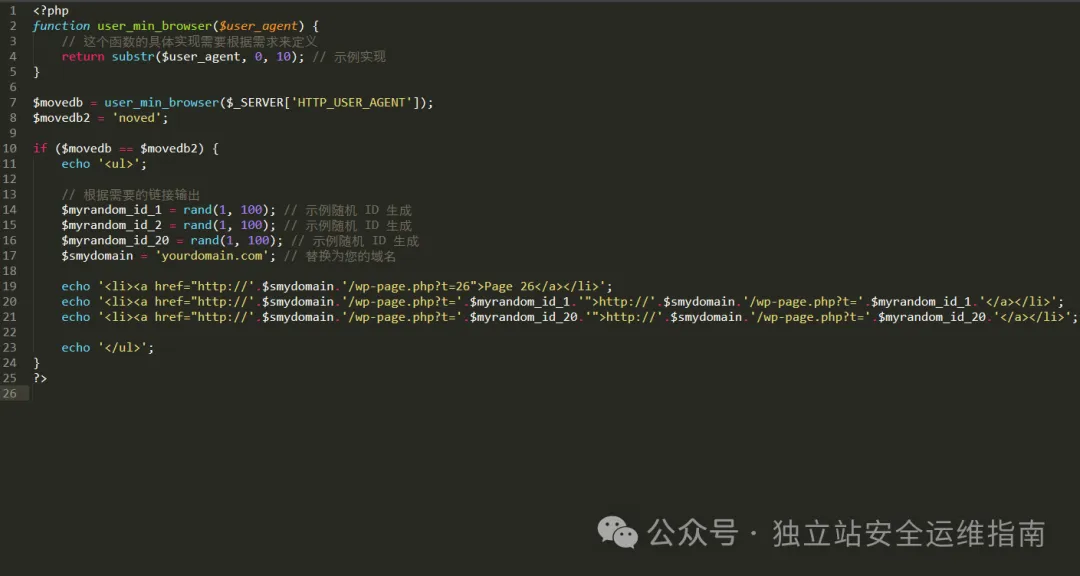

在一个WordPress网站上发现了一起令人震惊的案例,一个名为wp-page.php的恶意文件被发现,它自动生成与药品相关的垃圾信息入口。发现后,这个文件被立刻定位并删除。然而,当在浏览器中检查该文件以验证问题是否解决时,发现恶意内容仍然存在,即使根据头信息它不是缓存页面。

调查结果

- 经过彻底检查,发现wp-page.php文件仍然存在,并且有当前的修改记录。显然,这个文件即使被删除后也能重新生成。这种行为通常与使用cron jobs(定时任务)重新感染受损网站的恶意软件有关。令人惊讶的是,在用户的crontab数据中没有发现可疑的cron jobs。

进一步发现

进一步扫描服务器,发现了一个名为nav.php的恶意文件,它负责创建wp-page.php文件,并在Googlebot或Bingbot访问清洁网站页面时注入其链接。

$movedb = user_min_browser($_SERVER['HTTP_USER_AGENT']);

$movedb2 = 'moved';

if ($movedb == $movedb2) {

echo '<ul>';

echo '<li><a href="http://'.$mydomain.'/wp-page.php?t='.$myrandom_id_1.'">http://'.$mydomain.'/wp-page.php?t='.$myrandom_id_1.'</a></li>';

echo '<li><a href="http://'.$mydomain.'/wp-page.php?t='.$myrandom_id_2.'">http://'.$mydomain.'/wp-page.php?t='.$myrandom_id_2.'</a></li>';

echo '<li><a href="http://'.$mydomain.'/wp-page.php?t='.$myrandom_id_20.'">http://'.$mydomain.'/wp-page.php?t='.$myrandom_id_20.'</a></li>';

echo '</ul>';

}关键问题

一个重要的问题出现了:nav.php文件是如何被执行的,因为它不是主题的一部分?发现该文件被包含在同一主题的header.php文件中。

黑客通过恶意代码在header.php中引用了nav.php文件,以便在加载公共网站页面时立即执行恶意代码。

对header.php的快速扫描揭示了以下代码:

<?php include 'nav.php'; ?>这种编码旨在促进垃圾信息注入搜索引擎爬虫,并在每次加载公共网站页面时重新创建wp-page.php文件。这一策略充当了wp-page.php文件的“删除保护”机制。

示例结论

关键在于,仅仅扫描和移除恶意内容不足以确保网站安全。必须进行彻底深入的扫描以确保网站没有漏洞。还需要进行持续监测以解决任何cron jobs、后门、安全漏洞等问题。这种主动的方法将帮助网站所有者保护自己免受当前和未来黑客及其有害策略的侵害。实施一个强大且完善的安全监控系统是至关重要的,以确保服务器上执行的任何恶意代码都能立即得到处理。

Google药品黑客攻击的目的

Google药品黑客攻击是一种被一些制药公司用来非法推广其产品的方法,比如伟哥、耐信和希爱力,这些产品被禁止在网站上宣传。此黑客攻击会导致搜索引擎在合法搜索结果旁边显示这些药品的广告。由于它不影响受感染网站或博客的可见页面,因此很难检测到。这种攻击的主要目标是从高排名网页获取有价值的链接。

黑客攻击的工作原理

- 搜索结果操控:黑客攻击修改搜索结果以包含药品产品的垃圾广告。

- 对用户不可见:垃圾内容对普通用户是不可见的,但会出现在Google搜索结果中。用户可能会在网站链接下方看到描述,其中包含来自黑客网站的药品信息。

- 隐藏的恶意内容:即使你是网站管理员并查看HTML源代码,也找不到垃圾链接或内容。这是因为恶意内容隐藏在你的WordPress博客的插件文件夹和数据库中。

检测和诊断

检测药品黑客攻击需要专业知识和准确性。快速检查网站是否被感染的方法是在Google上使用诸如“inurl:yoursite.com cheap viagra or cheap cialis”这样的查询,或利用免费的WordPress安全扫描器。

检测挑战

由于这个漏洞只针对最高排名的页面,而不是所有页面,因此更难识别。许多网站因这些未被察觉的垃圾关键词而被感染数月之久。

如何检查你的网站是否被黑客攻击?

如果你担心你的网站是否被药品黑客攻击,这是检测和移除 WordPress 网站上垃圾内容的重要步骤。以下是一些识别网站是否感染的方法:

- 使用扫描器

- 免费恶意软件扫描器:利用免费扫描器检查你的网站是否存在恶意软件。也有专门为此目的开发的工具,比如 WordPress 扫描器。

- 查看 Google 所见

- Googlebot 识别:比较 Google 如何查看你的网站。Google 使用特定的用户代理字符串来识别自己,例如:

Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)Googlebot/2.1 (+http://www.googlebot.com/bot.html)Googlebot/2.1 (+http://www.google.com/bot.html)

- 用户代理切换工具:使用一个可以将浏览器的用户代理字符串改为模仿 Google 的工具。推荐工具包括:

- 适用于 Chrome:User-Agent Switcher

- 适用于 Firefox:User-Agent Switcher

从你的网站检索页面,寻找任何异常之处。如果没有明显的异常,查看页面的源代码:

- 查看源代码:右键点击页面并选择“查看源代码”。检查HTML标签之间或元描述 (

content=部分) 后面的文本,寻找任何可疑的词汇。 - 搜索关键词:在HTML源代码中,搜索不应该出现的关键词,如“Viagra”,“Cialis”或“Regalis”。

- 使用网站管理员工具

- 以 Googlebot 方式获取:使用 Google 网站管理员工具中的“以 Googlebot 方式获取”功能查看Google如何查看你的网站。分析网页获取和渲染后的输出代码,寻找任何不规则之处。

- 在 Google 中搜索

- 站点操作符:使用 Google 的站点操作符仅显示来自特定域名的结果。例如:

site:yourdomain.comsite:yourdomain.com viagra

- 高级搜索:在括号中使用一组选定的关键词进行更广泛的搜索:

site:yourdomain.com (viagra|cialis|regalis|payday|blackjack|holdem|porn)

这些步骤将帮助你识别你的网站是否被药品黑客攻击。定期监控并使用这些工具有助于早期发现和移除此类问题。

为什么药品黑客攻击难以移除?

移除WordPress被注入药品广告的黑客攻击之所以困难,是因为后门程序通常在被移除后会再次生成。以下是挑战的原因及这些攻击的工作原理:

1. 再生的后门程序

- 持续性感染:后门程序经常再生,因为恶意软件使用定时任务(cron jobs)来重新感染网站。**定时任务**是在服务器上按设定的时间间隔执行脚本的计划任务,可能会重新引入恶意软件。

- 检查定时任务:如果后门程序不断出现,你应该检查用户的crontab中是否有可疑的定时任务。如果没有发现任何定时任务,黑客可能注入了导致感染重复出现的后门程序。

2. 识别再生脚本

- 修改网站页面:通常的注入方法是,在搜索引擎爬虫(如Googlebot或Bingbot)请求时,将

wp-page.php脚本添加到合法的页面中。 - 基于用户代理的感染:这个脚本可能基于这些爬虫的用户代理字符串而触发,将

wp-page.php附加到合法请求上。

3. 真正的问题:文件再生

- 主题文件操控:常见技术是修改WordPress主题中的

header.php文件。通过在主题的头部文件中包含恶意代码,每次访问主题时都会重新加载wp-page.php文件。 - 持续执行:这种修改确保每次请求公共网页时恶意代码都会执行,主要是为了向搜索引擎爬虫发送垃圾信息。它还重建

wp-page.php作为“删除保护”功能,难以完全移除。

复杂性在于后门脚本隐藏的、再生的特性以及利用定时任务或主题文件操控来持续感染网站。彻底扫描和手动检查服务器文件、主题和计划任务对于完全移除感染是必要的。

药品黑客攻击如何运作?

药品黑客攻击是一种复杂的网站攻击类型,尤其常见于WordPress安装环境。以下是其运作方式的概述:

1. 攻击组成部分

- 插件文件夹中的恶意文件:这些文件位于WordPress插件文件夹中,包含与WordPress数据库交互的代码。

- WordPress数据库中的加密代码:数据库存储着加密代码,这些代码由插件文件夹中的恶意文件执行。攻击在很大程度上依赖于这些恶意文件。

2. 代码执行机制

- PHP函数:黑客文件通常包括PHP函数如

eval()和base64_decode()。然而,在药品黑客攻击中,这些函数作为字符串存储在数据库中,并且是反向编码的。 - 字符串反转和执行:在运行时,插件文件夹中的恶意文件从数据库中检索这些字符串,翻转它们,然后将其作为函数执行。

3. 识别和注入

- 伪装的恶意内容:恶意代码通常被编码成类似合法的WordPress文件,并注入到插件文件夹中。

- 文件检查:任何超出原始WordPress插件安装所包含的默认文件都应仔细检查,因为它们可能是黑客文件。

4. 恶意活动

- 搜索引擎操控:恶意代码向Google发送请求以识别你的网站上排名最高的页面。然后,它会针对这些页面进行垃圾内容注入。

5. 隐蔽的后门

药品黑客攻击通常在WordPress中包含各种后门以保持访问权限:

- 文件注入后门:允许攻击者在服务器上插入文件。

- 插件后门:在插件中嵌入垃圾内容。

- 数据库后门:从数据库中存储和使用恶意代码。

6. 再感染风险

如果你只解决了问题的一部分,而忽视了其他后门,则可能会面临再感染,垃圾邮件将继续被搜索引擎索引。

文件中插入的后门

后门程序可能对WordPress网站构成严重威胁,通常会利用易受攻击的安装。以下是攻击者通常如何操作以及你可以采取的保护措施:

1. 如何插入后门

- 针对易受攻击的网站:攻击者寻找使用过时版本、易受攻击的插件或主题的WordPress安装。他们还利用安全漏洞或利用在同一账户上托管多个网站的优势。

- 免费WordPress扫描器:此类工具可用于查找漏洞,是将后门注入受损网站的第一步。

2. 休眠后门

- 延迟执行:一旦添加后门,它可能不会立即执行。可以在几个月内保持休眠状态。

- 常见后门位置:

wp-content/uploads/.*php(随机PHP文件名)wp-includes/images/smilies/icon_smile_old.php.xlwp-includes/wp-db-class.phpwp-includes/images/wp-img.php

3. 代码组成

- 混淆代码:在药品攻击中,后门通常使用带有变量的混淆代码来逃避检测。示例代码片段可能涉及

eval(base64_decode())等函数与变量结合以掩饰其存在。 - 检测挑战:由于代码的混淆性质,传统安全插件可能无法捕获这些代码。

4. 安全建议

- 检查字符串:在WordPress文件夹中查找可疑字符串,如图案

php $[a-zA-Z]*=’as’;。 - 优先移除后门:这些脚本通常访问

wp-config.php文件,检索数据库信息并充当远程shell。移除它们应该是你的第一步。

5. 防止再感染

- 定期更新:始终将WordPress、插件和主题更新到最新版本,以最大限度地减少漏洞。

- 安全插件:使用可靠的安全插件监控核心和主题文件的完整性。

6. 处理感染

- 专业帮助:如果你在处理持久的后门或垃圾邮件注入方面遇到困难,可能需要专业帮助以彻底清理你的网站。

插件或主题中的后门

WordPress插件和主题如果没有妥善保护,会成为一个重要的安全漏洞点。以下是攻击者如何利用它们,以及你可以采取的保护措施:

1. 针对受损插件和主题

- 主题安全的重要性:确保WordPress主题的安全性非常重要。攻击者经常瞄准受损的插件和主题来创建系统后门。

- 创建后门文件:一旦建立后门,攻击者会在现有的插件或主题中创建文件。

2. 常见目标文件

一些后门文件和位置的例子:

akismet/wp-akismet.phpakismet/db-akismet.phpwp-pagenavi/db-pagenavi.phpwp-pagenavi/class-pagenavi.phppodpress/ext-podpess.phptweetmeme/ext-tweetmeme.phpexcerpt-editor/db-editor.phpakismet/.akismet.cache.phpakismet/.akismet.bak.phptweetmeme/.tweetmem.old.php

3. 命名约定

攻击者通常使用以下命名约定:

wp-[plugin].phpdb-[plugin].phpext-[plugin].php

4. 检测和移除

- 查找异常:使用类似

grep的命令在插件目录中搜索可疑的字符串,如”wp_class_support”。 - 移除可疑文件:如果发现任何可疑文件,立即移除。如有必要,删除所有插件并重新安装以确保清理干净。

- 重新安装:虽然重新安装所有插件可能并不适合所有网站,但这是确保没有后门残留的最安全方法之一。

数据库中的后门

数据库是攻击者隐藏恶意代码的重要场所,尤其是在WordPress安装中。以下是后门如何被插入数据库以及如何清除它们:

1. 在数据库中隐藏垃圾邮件

- wp_options表:攻击者常常利用

wp_options表来存储恶意代码或垃圾邮件。他们在option_name列中使用特定名称来掩盖其存在。

2. 常见的选项名称

可能表明存在后门的一些选项名称包括:

class_generic_supportwidget_generic_supportwp_check_hashrss_3956858cd8f4f531c6b94fbdbc4e1cafrss_d66ee8bfba87fa91cd91469a5ba5abearss_553afe0001e673901a9f2caebdd3141d

3. 移除恶意条目

要移除这些后门,请执行以下SQL查询以清理数据库:

DELETE FROM wp_options WHERE option_name = 'class_generic_support';

DELETE FROM wp_options WHERE option_name = 'widget_generic_support';

DELETE FROM wp_options WHERE option_name = 'fwp';

DELETE FROM wp_options WHERE option_name = 'wp_check_hash';

DELETE FROM wp_options WHERE option_name = 'ftp_credentials';

DELETE FROM wp_options WHERE option_name = 'rss_3956858cd8f4f531c6b94fbdbc4e1caf';

DELETE FROM wp_options WHERE option_name = 'rss_d66ee8bfba87fa91cd91469a5ba5abea';

DELETE FROM wp_options WHERE option_name = 'rss_535afe0001e673901a9f2caebdd3141d';4. 额外的预防措施

- 数据库备份:在进行任何更改之前,请始终备份数据库。

- 定期扫描:使用可扫描和监控数据库未经授权更改的安全插件。

- 保持软件更新:确保你的WordPress核心、主题和插件始终更新到最新版本,以最大限度地减少漏洞。

如何移除WordPress网站上的Pharma Hack

如果你的WordPress网站被Pharma Hack感染,迅速采取行动清除非常重要。以下是一些清理网站的步骤:

两种清理Pharma Hack的方法

- 手动清理

- 使用安全服务

手动清理

先决条件

手动清理涉及对WordPress文件进行更改。除非你对WordPress很熟悉,否则最好避免这种方法。但如果你有经验,可以按以下步骤操作:

具体手动清理步骤

1. 从插件目录中移除文件:

- 访问cPanel:登录你的网络主机并进入cPanel,打开文件管理器。

- 导航到插件目录:在文件管理器中,进入

public_html文件夹,其中包含:wp-adminwp-contentwp-includes

- 识别恶意文件:将每个插件中的文件与默认文件进行对比。删除任何看似可疑的文件。

- 显示隐藏文件:在cPanel中,选择显示隐藏文件的选项,确保能看到所有内容。

2. 从数据库中移除条目:

- 访问phpMyAdmin:返回cPanel后,打开phpMyAdmin。

- 选择wp_options表:查找并删除以下条目:

class_generic_supportwp_check_hashftp_credentialswidget_generic_supportfwprss_%(删除所有匹配项,除了rss_excerpt_length和rss_language)

DELETE FROM wp_options WHERE option_name IN (

'class_generic_support',

'wp_check_hash',

'ftp_credentials',

'widget_generic_support',

'fwp'

);

DELETE FROM wp_options WHERE option_name LIKE 'rss_%' AND option_name NOT IN ('rss_excerpt_length', 'rss_language');使用安全服务

如果不太了解如何处理,可以考虑使用Fenotion等安全服务。Fenotion提供专业的清理服务,几乎不需要你自己动手。

清理后步骤

为了防止未来感染,请遵循以下步骤:

- 启用网站防火墙(WAF):实施WAF以过滤流量并保护网站免受恶意活动的侵害。

- 保持更新:定期更新WordPress,包括插件和主题。

- 更改密码:将所有相关密码(FTP,WP-admin等)更新为强且唯一的。

- 更新数据库密码:将数据库密码更改为安全的。

- 运行杀毒软件:检查系统中的恶意软件以防止凭证被盗。

- 定期备份:经常备份网站,以防止数据丢失。

记住,尽管WordPress具有坚实的安全措施,保持积极和警觉是确保网站安全的关键。