在日常运营或者说是运维网站的时候,当发现一个受信任的网站被重定向到一个攻击网站时,这意味着该网站已被黑客入侵,并且黑客修改了一些PHP脚本以创建自动重定向。

因此,我决定接下来要写的内容。虽然我需要进行大量的研究,但最终我将所有信息汇总在一起,以便让你了解如何从被黑的WordPress网站中移除eval(base64_decode())。

首先,让我们通过五个步骤的指南来清理WordPress网站中的php eval(base64_decode())攻击,并告诉你文章的关键点:

- 什么是eval base64 decode?

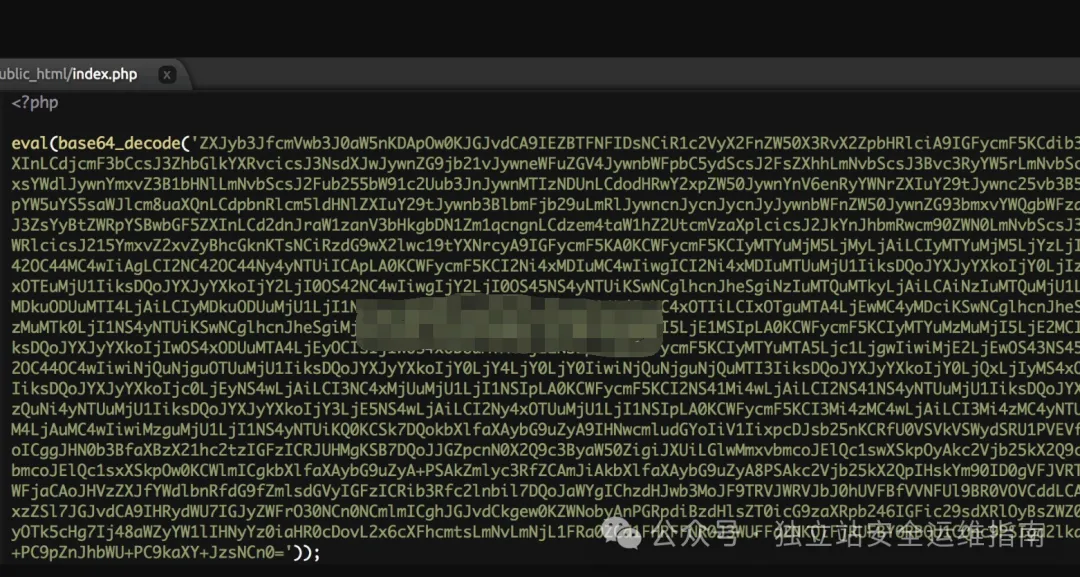

- 简单来说,这就是黑客在网站的PHP文件里插入了一段恶意代码,通过

eval(base64_decode())这个函数来执行编码后的坏代码。这通常会导致你的网站被重定向到恶意网站,或者做一些坏事。

- 简单来说,这就是黑客在网站的PHP文件里插入了一段恶意代码,通过

- eval base64 decode代码做了什么?

- 这段代码的主要作用就是把黑客藏在base64编码里的坏代码解码并执行。结果就是你的网站可能会被重定向到恶意网站,或者在用户访问时做一些不好的事情。

- php eval(base64_decode)是如何工作的?

- 黑客先把坏代码编码成base64格式,然后偷偷插入到你的PHP文件里。当用户访问你的网站时,服务器就会执行这些PHP代码,

eval(base64_decode())函数会把base64编码的坏代码解码并执行,导致网站被重定向到恶意网站或其他坏事。

- 黑客先把坏代码编码成base64格式,然后偷偷插入到你的PHP文件里。当用户访问你的网站时,服务器就会执行这些PHP代码,

- 如何摆脱eval-base64_decode这样的PHP病毒?

- 你可以手动检查所有PHP文件,找到并删除包含

eval(base64_decode())的代码。也可以使用安全插件,比如Wordfence、Sucuri等,来帮你检测和清理恶意代码。如果有备份,可以尝试从备份中恢复网站,然后加强安全措施。还可以用代码审计工具扫描网站,查找并修复潜在的安全漏洞。

- 你可以手动检查所有PHP文件,找到并删除包含

- 防止eval php exploit在WordPress中的技巧

- 定期更新你的WordPress核心、主题和插件,确保它们都是最新版本,以修复已知的安全漏洞。使用强密码和双重身份验证(2FA)来保护你的WordPress后台。在

wp-config.php文件中添加define('DISALLOW_FILE_EDIT', true);,禁用后台的文件编辑功能。定期监控你的网站,查看是否有异常活动,并启用日志记录以便在发生问题时进行调查。安装并配置安全插件,如Wordfence、Sucuri等,以增强网站的安全性。

- 定期更新你的WordPress核心、主题和插件,确保它们都是最新版本,以修复已知的安全漏洞。使用强密码和双重身份验证(2FA)来保护你的WordPress后台。在

为什么WordPress网站会被eval base64 decode攻击?

经过调查,我们发现以下几个原因可能导致WordPress网站被eval base64 decode攻击:

- 运行过时的WordPress版本:如果你的WordPress版本过时,可能存在已知的安全漏洞,黑客可以利用这些漏洞进行攻击。

- 使用的托管类型:共享主机、虚拟主机或专用主机都可能存在安全风险,特别是共享主机,因为多个网站共享同一台服务器,一个网站被攻击可能会影响其他网站。

- 管理员账户漏洞:如果你的管理员账户存在漏洞,黑客可以通过暴力破解或其他手段获取管理员权限,进而进行攻击。

- FTP/SSH/Web控制台等账户被攻破:如果你的FTP、SSH或Web控制台账户被黑客攻破,他们可以直接访问你的服务器,插入恶意代码。

- 代码中的漏洞:如果你的网站代码中存在漏洞,黑客可以利用这些漏洞进行攻击。

- 安装过时的主题:过时的主题可能使用旧的PHP脚本,这些脚本可能存在安全漏洞,黑客可以利用这些漏洞进行攻击。

- 使用旧的、易受攻击的主题版本:旧的主题版本可能存在已知的安全漏洞,黑客可以利用这些漏洞进行攻击。

- 所有软件是否更新:确保你的服务器上的所有软件(如Apache HTTP Server)都是最新版本,以修复已知的安全漏洞。

恶意“eval base64 decode”代码做了什么?

如果你的PHP文件被插入了**eval base64 decode**代码行,那么从不同搜索引擎(如Chrome、Firefox、Yahoo、Bing等)访问你网站的用户将会被自动重定向到一个恶意网站。

这就是这种代码的作用。

eval(base64_decode("someObscureCharacterString"));简单来说,eval base64 decode是一个PHP函数调用,它被编码为base64格式,运行解码后的代码。这使得黑客能够运行任何PHP函数,并在你的网站上注入恶意软件。

具体来说,恶意“eval base64 decode”代码做了以下几件事:

- 重定向用户:当用户通过搜索引擎访问你的网站时,恶意代码会自动将他们重定向到一个恶意网站。这通常是为了诱导用户下载恶意软件、泄露个人信息或进行其他恶意活动。

- 执行恶意代码:

eval(base64_decode())函数会将base64编码的恶意代码解码并执行。这些代码可能包括下载和运行恶意软件、窃取用户数据、修改网站内容等。 - 注入恶意软件:黑客可以通过这种代码在你的网站上注入恶意软件,进一步控制你的网站,甚至通过你的网站传播恶意软件给其他用户。

- 隐藏恶意行为:通过将恶意代码编码为base64格式,黑客可以隐藏他们的恶意行为,使得检测和清理变得更加困难。

eval base64 decode代码的主要作用是解码并执行隐藏在base64编码中的恶意代码。这种代码通常会导致网站被重定向到恶意网站,或者在用户访问时执行其他恶意操作。黑客通过这种方式可以控制你的网站,注入恶意软件,并隐藏他们的恶意行为。因此,一旦发现网站被插入了这种代码,应立即采取行动清理恶意代码,并加强安全措施以防止未来再次发生。

好的,我来用口语化的方式总结一下:

eval base64 decode恶意软件是如何工作的?

在你的网站上一定有一些代码允许黑客的恶意脚本在你的服务器上执行。黑客通过将恶意脚本隐藏在PHP的base64_encode()函数中来混淆它。这个脚本调用base64_decode()函数来解码你网站中的所有PHP文件。

最后,PHP的eval()函数被用来“运行”(或评估)恶意代码。黑客将恶意代码行放在尽可能多的PHP文件的顶部。一些聪明的黑客还会将这个函数放在隐藏文件夹中,这样黑客就可以重新进入网站并根据需要修改代码,以创建自动重定向。

检测WordPress网站中的恶意软件并修复它既繁琐又耗时。你必须逐一检查每个结果,以确定是否有恶意代码正在执行。

但感谢我们的WordPress恶意软件扫描器,现在你可以跳过这个繁琐的过程。一旦你将你的网站提交到我们的在线WordPress Base64 Hack Cleanup工具中,它会仔细分析你WordPress网站上的所有文件,查找任何恶意代码。如果你还需要专业帮助来摆脱“eval(base64_decode)”,请随时联系我们。

如何进行WordPress eval base64 hack清理?

为了在你的WordPress网站上进行eval base64 hack清理,请按照以下步骤操作:

步骤1 – 确保你始终使用最新版本的WordPress

确保你总是使用最新版本的WordPress。如果你正在运行旧版本,请务必更新到最新版本。

步骤2 – 在更新WordPress版本之前备份所有PHP文件

在更新WordPress版本之前,强烈建议你备份所有PHP文件(可以使用这个PHP备份工具)。这样,如果出现问题,你至少有整个网站数据的备份,不会丢失任何东西。

步骤3 – 解码eval(base64_decode(“xxxxxxx”));

在尝试解码eval base64 decode代码时,手动删除注入的代码并不难。你可以简单地压缩整个网站,然后下载到你的系统。

在这里,你可以使用TextCrawler搜索

eval(base64_decode(“xxxxxxx”));并将其替换为确切的代码。现在你可以再次将文件压缩为ZIP文件,上传到网站并解压缩。这是修复这种PHP感染代码的最简单方法之一。

你还可以使用任何在线PHP解码工具,这些工具可以解密使用eval()和base64_decode()编码的字符串。有许多其他Base64解码在线工具可用,例如:

- https://codebeautify.org/base64-decode

- https://www.motobit.com/util/base64-decoder-encoder.asp

- https://www.convertstring.com/EncodeDecode/Base64Decode

- https://www.freeformatter.com/base64-encoder.html

- https://www.url-encode-decode.com/base64-encode-decode/

- https://www.base64decode.org/

步骤4 – 忽略WordPress更新可能导致MySQL注入攻击

忽略WordPress更新可能会导致MySQL注入攻击,执行PHP脚本:

<?php

eval(base64_decode(“xxxxxxx”));

?>因此总结下来,为了进行WordPress eval base64 hack清理,你需要确保使用最新版本的WordPress,并在更新之前备份所有PHP文件。你可以使用TextCrawler或其他在线工具解码并删除恶意代码。此外,避免忽略WordPress更新,以防止MySQL注入攻击。

如何防止这种攻击再次发生?

手动清理似乎是一个繁琐且耗时的过程。而且,我发现几天后网站再次被恶意软件感染,并自动重定向到xxxxxx.com。现在该怎么办?

以下步骤是为了防止你的网站再次发生eval base64 decode函数调用的步骤:

- 确保你绝对信任你的主机安全:询问他们如何在出现Web漏洞时及时修补他们的服务。

- 尝试为专用或虚拟专用托管支付更多费用:使用较少人使用的服务器意味着较少的攻击向量。

- 保持你自己的第三方应用程序/库更新:订阅他们的邮件列表、RSS源或其他任何方式,以保持与他们的发布同步。

- 审计你自己的代码:如果你没有足够的经验,可以找人并支付费用进行代码审计。

- 将你的网站置于版本控制中,如git或subversion:将你的生产目录作为工作副本,以便你可以轻松检测代码库中的更改(但请确保阻止对元数据(如.git和.svn目录)的访问)。

- 如果清理网站后,网站仍然反复被相同的代码感染:可能是因为攻击者在某些文件夹深处放置了一些文件,使他们能够访问你的网站。在这种情况下,你可以联系我们,我们的WordPress安全专家将与您联系。

为了防范WordPress网站在未来再次遭受黑客攻击有哪些小技巧

以下是一些常见的技巧,以避免未来你的WordPress网站被黑客攻击:

- 保持WordPress更新到最新版本:确保你的WordPress始终是最新版本,以修复已知的安全漏洞。

- 只运行你绝对需要的WordPress插件,并保持它们更新:大多数漏洞来自过时的WordPress插件。查看最佳WordPress安全插件列表。

- 在下载和安装插件之前,查看其评论和活跃下载量:活跃安装量越多,插件越安全。

- 启用更新通知:为WordPress主题、插件和WordPress版本启用更新通知。越早越好。

- 始终保持WordPress核心文件和WordPress插件更新:如果你在WordPress仪表板上收到更新提示,最好立即进行更新。

- 定期备份WordPress数据库:包括文件、媒体和其他数据库文件夹。确保你每周和每月都进行备份。

- 安装SSL证书:在登录WordPress仪表板时始终使用SSL。

- 阅读WordPress安全提示:以更好地保护你的网站免受未来的漏洞攻击。这里有一个非常全面的列表,介绍了如何防止黑客攻击和如何从WordPress网站中删除恶意软件。

总结

如果你的WordPress网站被eval(base64_decode())攻击了,别慌!首先,你可以手动检查所有PHP文件,找到并删除那些坏代码。然后,安装一些安全插件,比如Wordfence或Sucuri,它们会帮你检测和清理恶意代码。如果你有备份,可以尝试从备份中恢复网站,但记得先清理备份文件中的恶意代码。最后,别忘了定期更新你的WordPress、主题和插件,使用强密码和双重身份验证,禁用后台的文件编辑功能,并定期监控你的网站。这样,你就能大大降低网站被攻击的风险,保护你的网站安全。