你有没有碰到过那种恶意后门脚本,让黑客偷偷溜进你的WordPress网站,搞破坏?他们可能会偷你的数据,乱改你的东西,甚至让你的网站出问题。我们来聊聊怎么发现这些恶意后门脚本,怎么把它们赶走,还要确保它们不再回来捣乱。

为什么WordPress网站会被黑客攻击?

网站被黑客攻击并不仅限于WordPress网站,其他CMS也可能受到影响。在这里,如果我们只谈论一个CMS,即WordPress,那么有许多因素使WordPress网站比其他平台更容易受到攻击。这些因素包括:

- 弱密码

- 糟糕的托管服务商

- 过时的WordPress安装版本

- 过时的WordPress插件和主题

- 没有安全防火墙或监控插件

现在黑客搞破坏的原因可多了,可能是想搞垮你的服务,破坏你的信誉,偷你的钱,或者其他什么目的。所以保护网站安全非常重要。虽然WordPress时不时会修复一些安全漏洞,但如果你不注意安全,网站还是会再次被攻击。所以,记得保持WordPress和相关插件、主题的最新版本,不给黑客留机会。

WordPress中的后门木马到底是什么?

首先,让我们基本解释一下什么是后门木马。

后门是一种通过绕过正常身份验证并避免被网站所有者检测到的方式来访问WordPress网站控制权的方法。

黑客通常会在你的网站里留个后门,这样即使你清理了网站,他们还能再进来。这就是为什么清理后网站还是容易被攻击的原因。

一旦黑客成功入侵你的网站,他们可以使用后门执行以下操作:

- 使用后门脚本上传或创建文件到你的WordPress网站,这可能导致恶意软件攻击,例如重定向恶意软件,使WordPress网站重定向到另一个网站。

- 将自己添加为隐藏的WordPress管理员。

- 执行通过浏览器发送的PHP代码。

- 收集个人信息用于垃圾邮件。

- 从你的网站发送垃圾邮件,使其看起来像是你发送的——另请参阅——WordPress钓鱼攻击。

WordPress后门的实例展示

WordPress插件已被发现是许多后门的来源,这些后门被用来黑客攻击网站。有许多实例表明,恶意代码隐藏在插件代码中,这些代码充当后门,黑客可以随时轻松潜入你的网站。

目前非常流行的供应链攻击,黑客成功利用后门破坏了 93 个 WordPress 主题和插件,最终导致的结果是黑客能够完全访问网站。黑客总共破坏了属于 AccessPress 的 40 个主题和 53 个插件,AccessPress 是一家 WordPress 插件开发商,在超过 36 万个活跃网站中使用。

Captcha版本4.3.7包含恶意代码,该代码会在使用该插件的网站上安装后门。WordPress仓库最近删除了名为Captcha的插件,最初看起来是因为当前作者使用“WordPress”一词的商标问题。后门文件允许攻击者,或者在这种情况下,插件作者,获得对网站的未经授权的管理员访问权限。

基本上,它的作用是——“这个后门创建一个用户ID为1的会话,设置身份验证cookie,然后删除自己。后门安装代码是未经身份验证的,这意味着任何人都可以触发它。”

此代码触发自动更新过程,下载ZIP文件,然后提取并安装在站点上运行的Captcha插件的副本上。ZIP包含一些与插件仓库中的代码略有不同的代码更改,并且还包含一个名为plugin-update.php的文件,这是一个后门:

Display Widgets插件中的后门影响20万WordPress网站,一个名为Display Widgets的WordPress插件被用来在互联网上的WordPress网站上安装后门。

后门代码在Display Widgets版本2.6.1(6月30日发布)和版本2.6.3(9月2日发布)之间被发现。在被删除时,该插件已安装在超过20万个网站上。

黑客通常将WordPress后门隐藏在哪里?

WP-主题(WP-Themes)

黑客通常不会动你正在用的主题,因为容易被发现。他们会找那些没激活的或者老版本的主题,这些地方容易被忽略,黑客可以偷偷藏后门。所以,定期检查你的主题,删除那些你不再使用的旧主题,确保它们没有被黑客利用。

WP-插件(WP-Plugins)

如果你的网站反复被攻击,后门可能藏在那些你不太用的插件里。很多人不常检查插件,也不及时更新,甚至装了些编码不好的插件,这些都给黑客留下了机会。建议你定期检查插件,删除不再使用的插件,并确保所有插件都是最新版本。

上传目录(Upload Directory)

你上传的那些媒体文件,比如图片、视频,黑客可能会偷偷上传个有问题的文件,藏在一大堆文件里,很难被发现。所以,定期检查你的上传目录,确保没有可疑的文件。如果你发现有可疑文件,立即删除并检查是否有其他安全问题。

WP-config.php(wp-config.php)文件

这个文件很重要,里面有你的网站敏感信息。黑客要是能进来,就能完全控制你的网站。确保这个文件的权限设置为只读,防止黑客修改。同时,定期备份这个文件,以防万一。

WP-includes(The wp-includes Directory)目录

这是WordPress的核心目录,黑客可能会在这里上传后门文件。这些文件通常是.php文件,很难区分哪些是正常的,哪些是黑客的。定期检查这个目录,确保没有可疑的文件。如果你发现有可疑文件,立即删除并检查是否有其他安全问题。

因此,定期检查和更新网站的主题、插件是非常的重要,同时需要注意上传目录,保护好wp-config.php文件,装个安全插件监控你的网站,这样才能防止后门黑客。

如何检测和清除WordPress网站被植入的后门?

要检测和清除WordPress网站被植入的后门,你可以按照以下步骤操作:

- 了解后门的常见藏身之处:

- 主题文件,特别是不使用的主题。

- 插件文件,尤其是那些不常用或不再维护的插件。

uploads文件夹,这里可能藏有恶意的 PHP 文件。wp-config.php和wp-includes文件夹,黑客可能会在这里添加或修改文件。

- 使用命令行工具检测异常 PHP 文件:

- 如果你熟悉 SSH,可以使用以下命令来检查

uploads文件夹中是否有异常的 PHP 文件:

find uploads -name "*.php" -print正常情况下,uploads 文件夹应该只包含媒体文件,如图片和视频,而不应该有任何 PHP 文件。

- 检测后门的方法:

- 白名单(Whitelisting):对比核心文件和其他重要组件的校验和,以确保它们未被修改。

- 黑名单(Blacklisting):查看已知的 PHP 后门列表,将其作为黑名单进行比对。

- 异常检查(Anomaly Checks):对于不在白名单中的文件,进行更深入的分析,检查函数和变量是否异常。

- 使用安全插件进行检测和清除:

- 安装并使用 WordPress 安全插件,如 Wordfence、iThemes Security、Sucuri Security 等,这些插件可以帮助你扫描和清除恶意软件和后门。

- 定期运行安全扫描,以确保网站的安全。

- 手动检查和清除后门:

- 检查

wp-config.php和.htaccess文件,看是否有可疑的代码或重定向。 - 检查数据库,移除任何可疑的管理员账户或恶意代码。

- 检查

- 采取预防措施:

- 定期备份网站,以便在遭受攻击时能够快速恢复。

- 使用强密码和双因素认证来增强账户安全。

- 保持 WordPress、主题和插件的更新,以防止已知漏洞的利用。

- 限制对敏感文件和目录的访问权限。

- 使用专业的安全服务:

如果你不确定如何操作,或者发现网站已经被黑,可以寻求专业的 WordPress 安全服务,例如 :fenotion.com 提供专业的安全服务,其中包括恶意软件清除和安全加固等服务。

我们在做网站的时候,始终要保持警惕并采取预防措施是保护你的 WordPress 网站免受后门攻击的最佳方式。定期的安全检查和更新是确保网站安全的关键。

执行一次完整的WordPress后门扫描

要想移除被黑客攻击的WordPress网站中被植入的后门,需要按照如下方法来操作:

首先,使用wpscan这款工具对 WordPress网站进行扫描,以检测可能利用你的应用程序的恶意软件。它会检查WordPress核心文件、主题和插件中的后门、日语SEO垃圾邮件(Japanese SEO spam)、WordPress重定向黑客攻击和其他代码注入。

WordPress后门扫描

- D盾后门扫描

除了上述操作方式之外,还可以使用D盾对当前网站根目录的所有文件进行扫描,操作方式是将网站根目录的所有文件下载到本地Windows系统,然后使用D盾这个下载的所有文件进行扫描,一旦发现后门或者其他的恶意代码会立刻展示出来。

- URLQuery:

URLQuery 它提供了一个界面,用于展示和查询URL、IP地址以及相关的安全信息。从文件内容来看,该网站列出了日期、UQ/IDS/TDS(可能是某种安全评级或分类)、URL、IP地址以及IP地址的国家旗帜图标。

这个网站可能用于以下几个目的:

1. 安全分析:分析和查询URL和IP地址的安全性,帮助用户识别潜在的网络威胁,如恶意软件、钓鱼网站或其他网络安全风险。

2. 威胁情报:提供有关网络威胁的情报,包括哪些URL被标记为可疑或恶意,以及相关的IP地址信息。

3. 网络监控:允许用户监控网络流量,检查访问的URL和IP地址是否有不良记录或被安全软件(如IDS/IPS系统)标记。

- Virus Total

VirusTotal 是一个在线服务平台,提供文件和网址的安全扫描服务。用户可以上传文件或输入网址,VirusTotal 会使用多种反病毒引擎进行分析,以检测潜在的恶意软件或其他安全威胁。

- 文件扫描:用户可以上传文件,VirusTotal 会使用多种杀毒引擎进行扫描,识别潜在的恶意软件。

- 网址检查:用户可以输入网址,检查该网址是否被标记为恶意或可疑。

- 报告生成:扫描完成后,VirusTotal 会生成详细的报告,显示文件或网址的安全状态和检测结果。

- 安全分析:帮助用户检测和分析可疑文件或网址,增强网络安全。

- 恶意软件检测:对于网络安全专家和普通用户,VirusTotal 是一个重要的工具,用于识别和防范潜在的安全威胁。

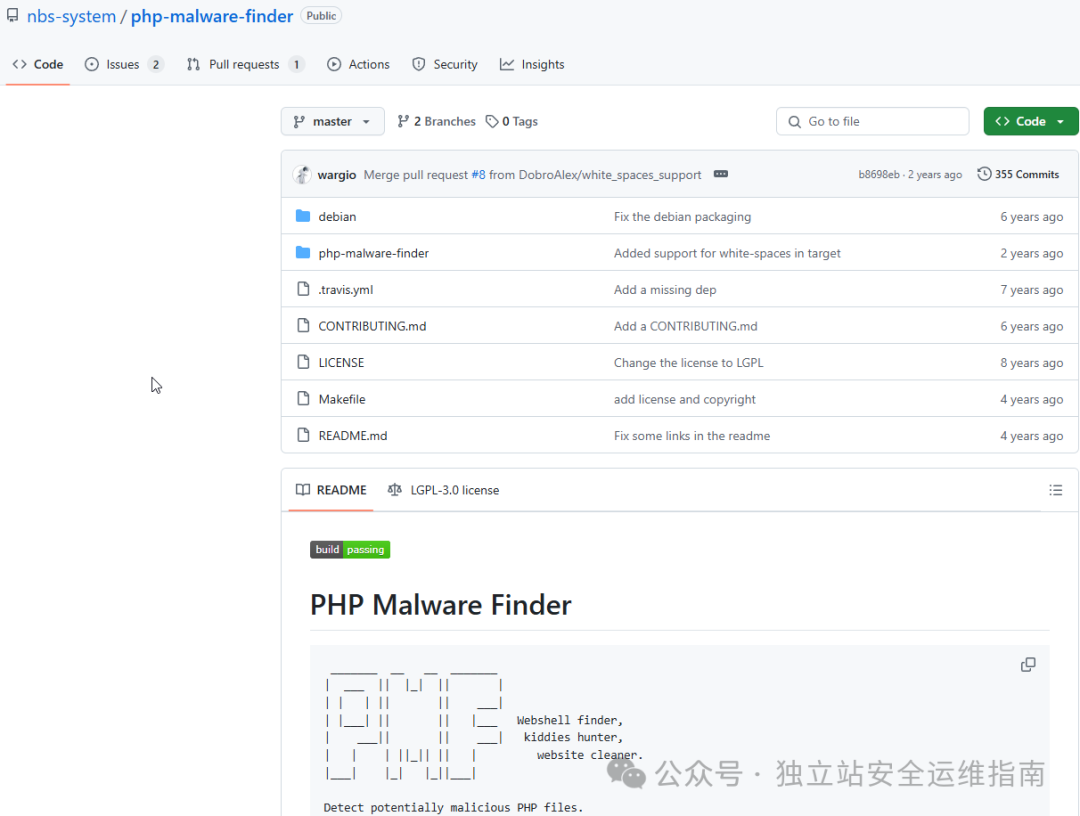

- Github

php-malware-finder 是一个开源工具,旨在检测 PHP 文件中的恶意软件。由 nbs-system 维护,该项目托管在 GitHub 上。

php-malware-finder 能够帮助开发者和安全专家扫描 PHP 文件,识别其中的恶意代码,以维护服务器安全和防止恶意软件的感染。

- 恶意代码扫描:自动扫描 PHP 文件,探测潜在的恶意代码。

- 实时保护:可以集成到开发流程中,实时监测并阻止恶意软件上传。

- 报告生成:提供详尽的扫描报告,使用户能够了解文件的安全状态。

- 网站安全维护:网站管理员可以定期使用此工具扫描服务器上的 PHP 文件,确保环境无恶意软件。

- 开发环境:开发者可以在开发过程中使用此工具,确保所写代码的安全性。

- 安全审计:安全研究人员可以利用此工具进行安全审计,检测和分析恶意软件。

检查不活跃的插件

不活跃的插件是网站被黑客攻击的主要原因之一。黑客通常会在这些旧的、不常用的插件中寻找漏洞,然后利用这些漏洞上传后门。

建议操作:

- 删除所有不使用的插件。

- 如果有些插件偶尔需要用到,确保它们更新到最新版本,这样可以堵住黑客再次入侵网站的漏洞。

删除有漏洞的主题

不活跃的主题也容易被黑客盯上,用来注入恶意链接。删除这些主题可以移除可能存在的后门。

建议操作:

- 定期移除不需要的主题。

- 使用像 Theme Authenticity Checker (TAC) 这样的工具来扫描所有 WordPress 主题,查找潜在的恶意软件,并更新受影响的主题。

- 保持现有主题的更新。

更新 WordPress 到最新版本

WordPress 的最新版本通常没有已知的漏洞,所以更新到最新版本是击败后门的另一个方法。

建议操作:

- 在更新之前,别忘了备份 WordPress 网站的数据库。

- 更新 WordPress 文件后,上传之前备份的文件,并与默认的

wp-config.php文件进行比较,删除任何多余的文件。

修复 wp-config.php 文件

在开始恢复攻击过程之前,你需要有一份 WordPress 文件的在线列表。

建议操作:

- 升级 WordPress 文件后,上传你之前备份的文件。

- 与默认的

wp-config.php文件比较所有文件,如果发现任何不需要的额外文件,简单地移除它们。

数据库扫描

聪明的黑客会创建隐藏的用户名来获得管理员访问权限并进入网站。他们可以很容易地在数据库中添加恶意的 PHP 函数、新的管理员账户、垃圾链接等。

建议操作:

- 使用一些最佳的免费 WordPress 安全插件,这些插件可以检查和管理用户登录安全以及数据库管理,确保登录尝试的安全。

- 通过

.htaccess文件为你的网站添加额外的安全性。

通过这些步骤,你可以大大提高你的 WordPress 网站的安全性,防止未来的黑客攻击。

如何在预防WordPress网站在未来被黑客植入后门?

- 定期备份数据库:这样万一出事了,数据还能找回来。

- 用监控插件:咱们不可能时时刻刻盯着网站,就让插件来帮忙看着,增加安全性。

- 设置强密码:密码得复杂点,再加上双因素认证,这样就算密码泄露了,黑客也没那么容易进来。

- 限制登录尝试:连续输错几次密码就得验证一下,增加一道门槛。

- 保持更新:定期更新主题和插件,别用那些老掉牙的版本。

- 用最新版 WordPress:最新版的 WordPress 修复了很多漏洞,更安全。

总结

总结几句话就是为了防范于未然就需要事前对网站进行安全审查一遍,然后事中安装专业的安全防护插件,做到在部署新网站的时候就已经对当前网站的所有文件进行了安全扫描和代码审计,并做到最小化安装,除此之外就是保证在事中的网站安全监控,确保网站真的出现了安全问题,能够在第一时间发现并及时清除。